近日,Spyeye及其变种持续发威,其生成工具也在黑市上高价流通,俨然已成为了一条最新的黑色产业链之路,这种行为严重威胁用户的计算机安全。

由于Spyeye的特殊工作方式,用户计算机在第一时间被感染病毒后,会成为Spyeye僵尸网络的一员,此时,电脑完全处于僵尸网络制造者的控制之下,发送垃圾邮件,发起网络攻击,窃取用户的敏感数据,下载其他恶意程序等等。而这一切,用户往往毫不知情。截止2月底AVG中国实验室的数据显示表明,曾经被Spyeye感染的用户计算机已经达到了一个相当庞大的数字,这是现阶段一个非常流行的病毒,具有非常大的危害性。

病毒特征

极强的独立性:Spyeye会通过hook特定的Wininet API 来阻止其他的肉鸡和主机通讯,如果在Spyeye的生成过程中如果有勾选“Kill zeus”的选项,则Spyeye将删除其它的肉鸡程序,做到“清除异己,一统天下”。

更精明的隐蔽化处理:在和主机通讯的过程中,可能会造成大量的异常的流量,Spyeye为了避免被流量工具检测,它会严格的监测自己的运行环境,一旦发现有流量监控工具,则停止其与主机的通讯。

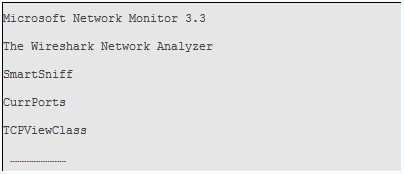

Spyeye会监视系统中是否存在如下的进程(下文所列为部分使用率高的检测工具)。

其次会检测是否存在以下文件,与上一步的进程检测相互辅助,确定用户计算机上的流量检测系统。

%Program Files%WinPcaprpcapd.exe(WinPcap驱动程序,部分监控工具基于此开发)

%Program Files%WireSharkrawshark.exe(WireShark监控程序)

%Program Files%Etherealethereal.html(一款免费的网络协议检测程序)

%Program Files%Microsoft Network Monitor 3netmon.exe(微软的Microsoft Network Monitor 主程序)

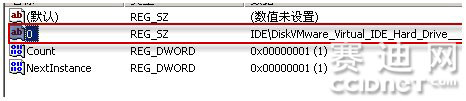

该程序会判断其第一块硬盘是否为虚拟设备来检测其是否运行于虚拟机中,根据注册表的返回值,如果“是”则退出。

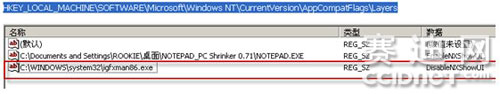

更“有趣”的运行机制 :Spyeye为了避免在注入代码时出现不可预知的错误而引起系统警告,而将其加入DEP (data execution prevention)的例外列表,因此我们可以通过以下注册表我们可以找到该病毒的踪迹。不得不说,这个想法实在是太有意思了,但显而易见的是,用户们并不喜欢它隐藏的这么深。

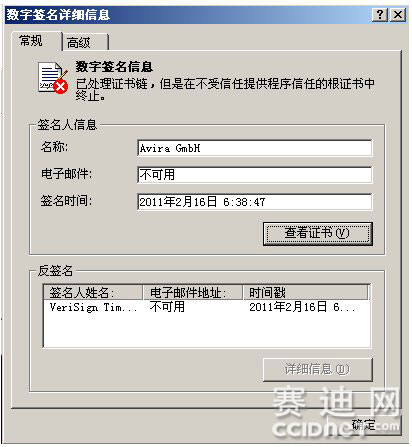

更精密的伪装手段:为了逃避检测以及获取信任,Sypeye变种伪造了Avira的数字签名,我们可以从数字签名信息中看到,然而因为是伪造的,所以这份证书是不受信任的。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

作者

相关推荐

-

趋势科技安全预警:新一轮勒索软件将蔓延中国大地

今天,全球服务器安全、虚拟化及云计算安全领导厂商趋势科技发出安全预警,新一轮勒索软件在中国开始蔓延。

-

应用程序安全管理的“八大”主张(二)

任何环境中最大的风险之一是终端用户安装和运行所有他们想要的软件的能力。有很多工具可用来限制终端用户是否可以在桌面上运行程序。

-

应用程序安全管理的“八大”主张(一)

在BYOD、云计算、大数据充斥的年代里,应用程序仍然是企业信息安全不可忽略的危险地带,系统管理员应该把管理应用程序及其安全作为首要任务。

-

移动误区:我的苹果设备彻底安全么?

苹果日渐普及,被越来越多的企业使用,因此专门针对苹果设备制造的病毒数量也会越来越多。