最近,人们发现了一个至少隐匿了五年之久的国际网络间谍组织,他们以各国政府、外交使馆、能源公司等机构为目标,不断窃取大量高级机密信息。该间谍活动命名为“红色十月”,其灵感来自于汤姆克兰西的畅销小说《猎杀红色十月》中的同名隐形核潜艇。

“红色十月”攻击的基础是一系列的钓鱼式攻击,间谍组织向特定人物推送精心设计的恶意邮件,利用邮件中附带的恶意及“正常”的Office文件展开进一步的攻击,其过程大致如下:

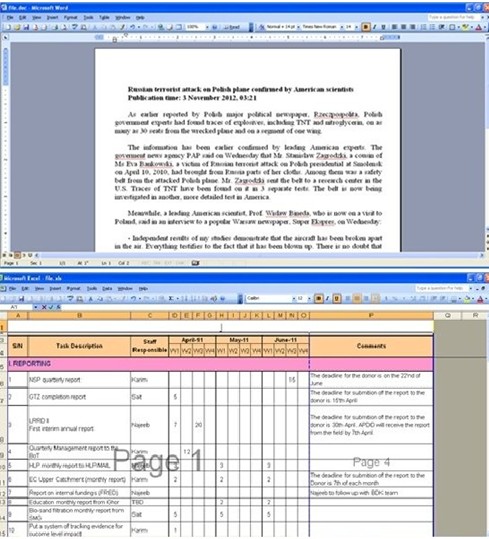

毫无戒心的用户收到一封带有Office附件的电子邮件,并且打开附件中“正常”文件;(见图1)

用户并不知道自己其实开启了两个文件:一个“正常”的Word或Excel文件与一个伪装成恢复文档的恶意文件;

“正常”的Office文件会突然崩溃并退出,用户重启后被提醒是否恢复文件,一旦用户习以为常地点击恢复,恶意文件就被很自然地注入并潜伏到Office的系统组件中。

(截图1:“正常”文件完全不带任何木马及病毒)

同时,“红色十月”组织还推送基于Java的鱼叉式钓鱼邮件。用户一旦开启邮件,就会从附带的链接自动下载恶意的Java Applet包。

Websense的威胁搜索网络(ThreatScope Network)可深度分析邮件中嵌入式的文件,一旦发现是恶意软件即将其拦截,从而保证客户的网络安全。目前,与“红色十月”攻击相关的所有IP地址及域名均被Websense归类为“僵尸网络”,点击以下链接可查看具体的分析报告:

ThreatScope Report on Dropped File 1

ThreatScope Report on Dropped File 2

ThreatScope Report on Dropped File 3

此外,相关报道称 “红色十月”的钓鱼式攻击利用到如下四个漏洞:CVE-2009-3129 Excel、CVE-2010-3333 Word、CVE-2012-0158 Word与CVE-2011-3544 Java。 Websense提醒大家及时打好补丁,以备万全。

与所有深谙社会工程学的组织一样,“红色十月”从攻击目标的兴趣爱好和行为习惯上深度剖析,精心布局,以提高攻击的成功率。面对这类强针对性的攻击,人们一定要对来历不明的电子邮件保持警觉,不要轻易阅读带有链接与附件的可疑邮件。

Websense的高级分类引擎(ACE)可为客户提供可靠的保护,其安全实验室仍将密切关注“红色十月”及其它不断演化的各类安全威胁。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国