案例背景

某单位员工反映内网访问互联网速度有时候很慢、很卡,很多网页都打不开。同时VPN访问也很慢。该单位网管利用现有的网管设备查找原因,可是久久找不到原因。

针对客户的这种故障现象,我们建议客户部署科来网络回溯分析系统进行排障。

案例分析

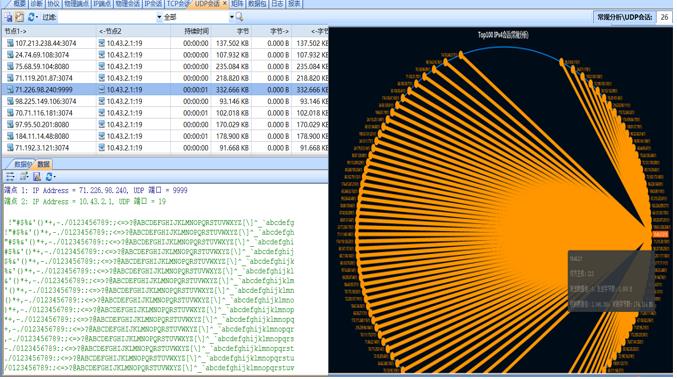

在互联网出口处的交换机上做镜像,然后将采集到的数据进行分析。对些流量进行统计分析后,我们发现在故障时间段,互联网出口被来自某内网主机的UDP19端口大量数据堵塞,并发现其发包速率达到70Mpbs,而该单位的出口带宽总共才10Mpbs。利用科来专家分析系统,我们对这些流量进行详细分析:

可以看到该主机在很短的时间内同外部大量主机进行通讯,从而堵塞了互联网出口。

我们通过科来数据流还原技术,发现这些UDP19端口的数据都是一些填充字符。进一步深入分析我们还发现这台主机还利用IP分片的方式向外部主机发送1500字节以上的数据包。

UDP 19端口是一个被称为字符生成协议(CHARGEN)所使用的端口。CHARGEN协议早期主要用于测试、调试等目的,从会话一方向另一方持续发送填充字符。该协议存在严重缺陷,常被用于实施DoS攻击,攻击者只需要使用伪造IP向目标主机的UDP 19端口发送很少量UDP报文,就会导致目标主机发送200到1000倍的数据。

案例分析结论

我们通过对故障时间段的数据进行采集分析,可以断定造成该单位内网用户访问互联网缓慢、卡和无法使用VPN的原因就是内网某主机向外不断发送大量UDP19端口填充数据和IP分片数据,该主机很有可能被种了肉鸡或者感染了僵尸病毒。

我们将这一信息告知用户后,用户在该主机上进行检查,发现果然有程序在利用UDP19端口进行通讯,但是由于该网络管理员没有这台主机(内网代理上网服务器)的管理员权限,只好在核心交换机上做ACL。ACL生效后,内网用户访问互联网变得正常,同时VPN也正常了。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

Radware五项措施帮助企业应对假日网络攻击

DoS攻击、数据泄露甚至是恶意软件或僵尸网络攻击每年都会利用重大节假日的噱头进行攻击传播,企业经常因为这些在节假日期间发动的攻击而蒙受损失。

-

如何阻止DoS攻击攻击密钥服务器?

我们现在正在运行一个密钥服务器,我们组织的之前用户正在用拒绝服务攻击攻击这项服务。怎样才能有效地缓解这种拒绝服务攻击呢?

-

网络犯罪欲“从良”引发流量争夺战

巨大的网络流量会带来客观的商业利润,随着近年来网络犯罪的日趋泛滥以及恶意软件技术的不断提升,一些网站开始尝试通过僵尸网络增加互联网流量……

-

DDoS攻击的监测以及防御

当有一天你发现自己的网站已经无法正常访问,服务器远程连接不上,数据中心机房那边通知你服务器流量非常大,那你可要做好心理准备了。可能是你服务器被人DoS/DDoS攻击……