2013年12月,业界顶尖咨询机构Forrester发布报告,提出”零信任网络”的概念,并定义了新的安全产品类别“网络隔离网关”。Forrester罗列了21项标准来定义“网络隔离网关”,并对业界15家主流厂商的产品进行了评估。其中,华为作为唯一被提到的中国厂商,凭借USG6000下一代防火墙产品,满足20项标准定义,功能覆盖度排名TOP3。

时代在变化,安全需要演进

自2000年以来,企业的ICT环境发生了巨大的变化,在BYOD、社交网络、云计算等新技术让企业业务更自由、更高效,更便捷的同时,也带来了边界愈发模糊、身份鱼龙混杂、数据泄露等新的安全挑战。这对对安全设备的防护能力提出了更高的要求。

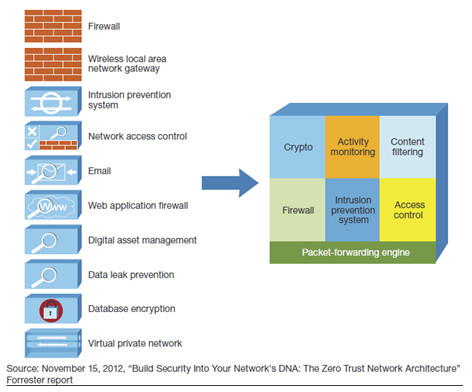

传统的安全架构通常是零散的、亡羊补牢式的,在防护效果、可管理性和降低TCO等各方面都无法满足当前的安全需要。2013年12月,业界顶尖的咨询机构Forrester Research发布了《Security Network Segmentation Gateways Q4, 2013》安全报告,针对传统网络安全架构的不足,提出了“零信任网络”的概念。在报告中,Forrester定义了一个新的安全产品类别——“网络隔离网关”(Network Segmentation Gateways),作为零信任网络的安全核心,并罗列了21项标准,对15个业界主流厂家的产品进行评估。

Forrester的“零信任网络”和“网络隔离网关”

Forrester认为,当前以数据为中心的世界,威胁不仅仅来自于外部,需要采用 “零信任”模型构建安全的网络。在“零信任”网络中,不再有可信的设备、接口和用户,所有的流量都是不可信任的。现实中也确实如此,技术高超的APT攻击者总有办法进入企业网络,企业的内部员工有意、无意地也会对信息安全造成损害。来自任何区域、设备和员工的访问都可能造成安全危害。因此“零信任”是当前网络对安全的最新要求,必须进行严格的访问控制和安全检测。通过“零信任”网络,网络和安全专家可以用多个并行的交换核心构建网络,安全地实现网络分段,实现安全防护,达到合规标准,并能集中地管理网络。

在“零信任网络”中,“网络隔离网关”位于网络的中心。这种新的安全设备类型,集成了当前绝大部分独立安全设备的能力,包括防火墙、IPS、内容过滤、反病毒、Web安全和VPN等。现阶段,NGFW暂时扮演了“网络隔离网关’的角色,但两者并不相同。

Forrester认为,“网络隔离网关比NGFW需要的更多”。这不仅仅在于它需要比NGFW集成更多的功能,还在于“零信任”模型中,网络隔离网关位于网络的中心,更靠近数据的位置。需要处理所有的网络流量,因此需要更强的性能和更多的万兆接口。部署“网络隔离网关”的根本目的,是根据数据的类型和敏感性来隔离网络。使用“网络隔离网关”结合“零信任”模型,能构造更可靠的网络,保护关键数据并抵御现代威胁。使用“零信任”模型,“网络隔离网关”可以被看作是SDN(Software-Defined Networking,软件定义网络)安全的核心,因此它必须支持SDN,并能够被统一管理。

“网络隔离网关”解读

Forrester从21项标准,来评估产品是否满足“网络隔离网关”的要求。这些标准大致分为三个方面:

- 安全能力:防火墙特性、IPS特性、应用感知、Active Directory集成、用户感知、内容过滤、行为监控、遵从性报表、VPN 网关能力、DLP(数据防泄漏)、加密流量检测、第三方测试、Anti-DDoS能力、高级的恶意软件检测;

- 管理能力:集中管理、基于Web的管理、自动签名升级、软件虚拟机防火墙;

- 性能和接口:10G能力和接口、多接口、专有硬件。

安全能力多达14项。可见,全面完备的安全能力是“网络隔离网关”的基础。其中,对DLP(数据防泄漏)和内容过滤的要求是NGFW定义中没有的,足见“网络隔离网关”对数据保护的重视。有4项标准是对可管理性的要求,如集中管理、虚拟化,这是为了适配未来SDN网络的要求。剩余的3项标准用来衡量性能和接口丰富度,评价产品是否适合部署在网络核心位置。

“网络隔离网关”对安全能力的诉求

在“零信任”模型中,所有的访问流量都是不可信的,隔离网关要保证网络必须满足两个层次的要求:

首先,保证访问是合理合法的。最小授权原则始终是网络安全的第一信条。无论访问来自哪里,必须遵循最严格的控制策略,只有业务必需的访问才被允许。这将大大缩减APT攻击的通道,也防止了内部人员有意、无意行为可能对安全的损害。移动化和社交化的趋势对管控粒度要求更加细致,隔离网关必须能够基于应用和用户进行访问控制,对非法的访问异常行为能够及时发现。所有的访问行为的日志应被记录下来,便于日后的行为审计。

其次,被访问的数据是安全的。隔离网关要对合法的访问流量进行检测,不仅仅包括基本的IPS和AV检测,对数据的保护更是重中之重。必须通过内容过滤和DLP的功能防止关键信息资产外泄。再次,保证访问的通道是安全的。当前,企业沟通、协作的强烈需求使网络边界变的模糊,合作单位、客户和供应商对网络的访问通常来自Internet。无论访问来自哪里,隔离网关必须通过VPN加密数据,保障数据在整个传输过程中的安全。

“网络隔离网关”对管理和性能的诉求

传统网络中,网络安全是由众多分离设备来共同保障的。设备间的信息同步是一个严重的管理问题。例如:当网络中的某台设备IP需要变更时,管理人员可能需要同步修改防火墙、IPS、AV、Anti-DDoS、DLP等众多设备上的配置,这将是非常可怕的工作量。一旦配置修改不完全,出现设备间信息不一致的情况,整个网络的安全防护效率就会大打折扣。当网络中增加了新安全防护需求,又要增加新的独立设备,网络会变得更加复杂,管理成本和操作成本滚雪球般地增加。

SDN是解决网络管理复杂性,保证业务敏捷、灵活的良药。“网络隔离网关”采用了类似的思路:集中管理、集成和虚拟化。网络隔离网关将安全功能集成到一个设备上,各个安全防护功能间的共用信息(如IP、应用、用户)自然地保持了一致,通过统一调度安全功能对流量的处理,避免了独立设备功能重叠所造成的额外时延。同时,极大简化了网络结构,有效降低管理复杂性。通过Web的集中式管理将“网络隔离网关”资源池化,以统一的视图管理所有的安全资源。

如上所述,“网络隔离网关”需要适配SDN网络对安全的诉求。它被部署在网络的核心层靠近数据的位置,自然要求密集的高速接口(当前是万兆接口)和强大的处理能力。为了保证性能,通常要求“网络隔离网关”采用一体化处理的软件架构和专用的业务处理硬件。

华为下一代防火墙USG6000:“网络隔离网关”的最佳选择

在Forrester对“网络隔离网关”的21项评判标准中,华为USG6000系列下一代防火墙满足其中20项评判标准,在参与评估的15家国际主流安全厂家中,能力匹配度排名TOP3。

在安全能力方面,USG6000不仅集成了Forrester报告中要求“网络隔离网关”所具备的全部安全功能,并且在访问控制的精细程度上做得更好:从6个维度感知网络业务环境并进行访问控制,识别6000+以上的应用,为业界最多;能够区分应用的不同功能,满足用户更精准的控制需求(例如:区分微信的文字和语音,区分网盘类应用的上传和下载);依托华为遍布全球的安全中心,在云端采用沙箱技术,监控可疑样本的运行,高效发现未知威胁,抵御APT攻击。

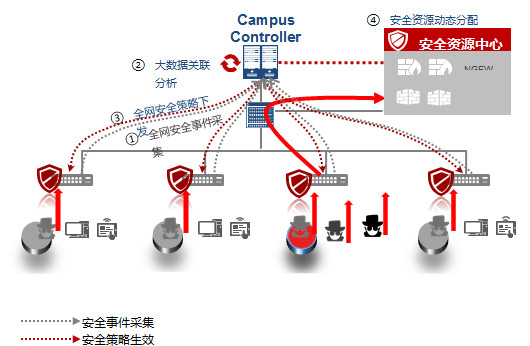

在管理能力方面,USG6000支持基于Web的集中式管理和硬件虚拟防火墙。作为华为敏捷网络中的重要组件,配合大数据分析技术进行安全的智能联动和协同。值得一提的是,凭借独家的“智能策略生成”技术,USG6000可以主动分析网络中的实际流量,遵循最小授权原则对已部署的安全策略提出优化建议,解决了策略管理复杂性的问题。

在性能和接口方面,USG6000系列具备同级设备中最丰富的接口能力,并采用三种手段来保证设备的高性能:1,特征描述方面,采用华为自主研发的PCREX语言,来描述应用、IPS和病毒等特征,在报文解析时使用统一的智能感知软件引擎(IAE,Intelligence Awareness Engine)进行特征匹配分析;2,软件方面,采用一体化处理架构,一次性识别应用后共享信息,后续安全功能统一调度、并行处理;3,硬件方面,采用多核架构,使用专有硬件对特定、重复的耗费CPU性能的业务(如加解密、压缩解压缩和模式匹配等)进行单独处理,性能远高于采用串行处理机制的独立安全设备或UTM设备。

USG6000系列下一代防火墙发布于2013年9月的HENC(Huawei Enterprise Network Congress)大会,面向园区和企业提供高性能、全方位的下一代安全防护能力。发布以来,成功突破欧洲多个行业,德国多特蒙德体育场,阿姆斯特丹地铁,葡萄牙教育部等项目陆续签单,并获得西班牙最大集成商Indra青睐,中标沙特高速铁路项目;在中国,USG6000也凭借优异的产品能力,迅速拿下深圳广电,广州电网,舞阳钢铁等多个行业项目。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

NSS实验室评估下一代防火墙

根据NSS实验室对下一代防火墙的评估发现,来自七家供应商的产品可有效保护企业免受恶意流量的侵害,而且总体拥有成 […]

-

为什么单靠网络外围安全行不通?

近20年来,大多数企业对网络安全采取了古老的“吊桥和护城河”的方法,即把所有企业流量汇集到网关,同时通过防火墙阻止所有不良流量。现在这种方法怎么会可行…

-

“外围”消亡 企业安全防护需要新形态

外围不复存在,所以我们如何期望防火墙保护员工呢?防火墙如何保护移动设备上的应用呢?因此,企业既要利用网络级的保护,更要重视利用应用级的保护。

-

怎样正确地测试和维护防火墙?

大多数企业认为防火墙是一种成熟的技术,且通常安全专家也不会过多考虑防火墙。在审计或评估防火墙时,企业通常只是简单地勾选表明防火墙在保护网络的选项就完事……