病毒侵入计算机后,通常都会实现自启动。找到并清除其自启动项将极大的限制其危害。通常最简单的方法是系统自带的“系统配置实用程序”。在运行里输入msconfig回车,在启动标签里,显示了一部分的系统启动项目,通过简单的勾选可以选择要启动的项目。然而对于系统本身来说,这里没有一个启动项是必须的,可以全部去掉也没什么关系。通常的做法是保留ctfmon(系统输入法),选择保留其他的自己的程序。

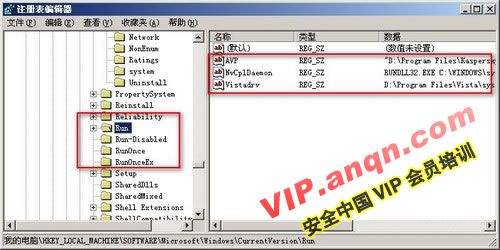

更加多的启动项就要到注册表里寻找了。运行regedit启动注册表编辑器,查找定位到一些启动位置看看是否又异常。以比较常见的位置来说,HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion下的Run、RunOnce、RunOnceEx、RunOnceSetup、RunServices、RunServicesOnce以及HKEY_CURRENT_USER分支下对应的这些位置,都可以被利用,其中又尤以Run下的改动最为常见。事实上msconfig所列出的也就是注册表里的东西。另外还有HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionPoliciesExplorerRun及HKEY_CURRENT_USER对应位置等,网上搜索应可以找到一些更加偏的位置,虽然同样可以利用,但是通常比较少见。而对于“C:Documents and Settings用户名开始菜单程序启动”里的所有快捷方式,系统会自动启动。这可以方便的先自己希望自启动的程序。此位置并不常被利用,但还是要留意下。更详细的启动项位置关系可以google下,知道了启动的顺序、作用可以更清楚地了解这个过程,在此不再复述。

对于可疑的自启动项,可以直接删除。并且还要对注册表全面关键字搜索,直接确定的就删除,无法确定的就上网查找信息。而在修改之前,对于犹如系统数据库般的注册表,同样要本着备份的思想。备份的方法是在注册表编辑器里右击要备份的分支,然后“导出”。现在形形色色注册表备份工具,也给注册表的备份和恢复提供了便利。

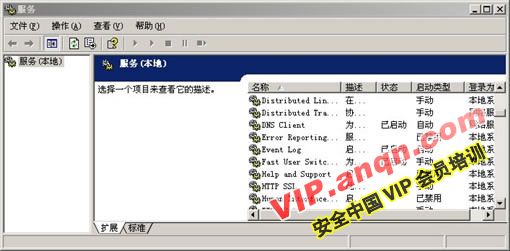

运行services.msc可以启动系统服务配置。如果病毒成功的获取了系统权限,成功的注册成了系统服务,那么这里也是不能放过的。通常在这里优化系统的服务可以减少必要的进程从而达到优化系统的目的。这些服务设置为自动则会在开机时自启动,设置为手动则是在必要是调用启动。对于危险项(比如Remote Registry)则通常是禁用的。

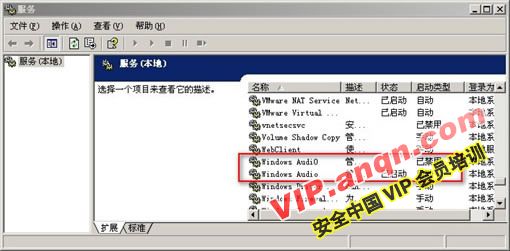

病毒注册成服务后,有些很明显,没有描述启动位置也很可疑,有些则会伪装。下图是我以前遇到过的一个例子,这让人想起了进程里的伪装,虽然拙劣但是用心良苦。

修改服务时,最好也做好备份,可以导出注册表对应分支HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServices。

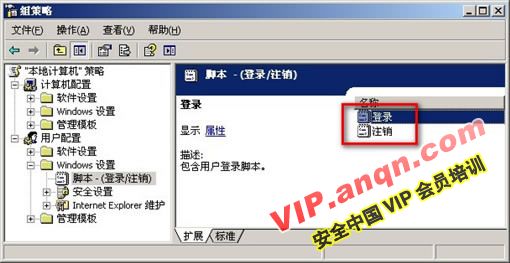

还有一个地方值得一看,那就是启动/关机脚本。运行gpedit.msc启动组策略编辑器,在位于用户配置-Windows设置-脚本(登录/注销)位置,在这里设置的脚本将会在登录或注销自动执行。

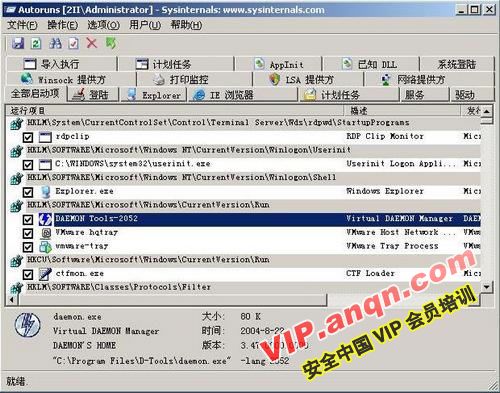

但是很多时候处理问题并不是这么复杂,使用集成工具可以大大简化这些操作。我用的是功能强大的Autoruns(呵呵,又是一个Sysinternals的东西)。这个工具把系统的启动项统统笼络在一个界面里提供管理和查询,有用的描述和映像路径帮助我们找出可疑文件。当然,工具越是强大也就越是危险,以前我还在琢磨Autoruns的使用的时候就搞的系统崩溃了,以后用的时候格外小心…

很多系统优化工具也提供启动项的管理,包括360在内的很多软件的这种功能也很好用。但是关键之一就是中毒之后,360很多时候都不能用(当然也可以选择修360),那个时候就是有什么能用就用什么的境地了,多几种方法绝对有好处。

说完了自启动,下面就要杀毒了。其实所谓的杀毒或者说删除是在是杀毒过程中的一小部分。通过上面的方法——不论是在进程中还是启动项里查到或者是跟踪得到的位置信息(总之寻到蛛丝马迹是上面的主要任务),现在就是找到那个位置,把病毒delete。直接删除,很少可以成功,即使删除成功,病毒也大多不会终结。

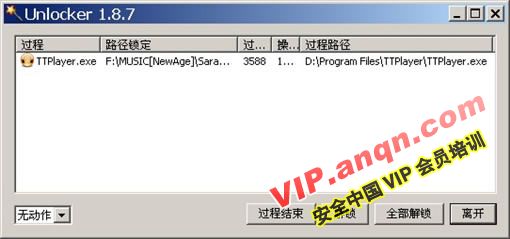

无法删除,不管是由于进程没有清理完整,或者驱动级病毒的文件保护以及系统进程的注入等都会导致这种情况。借助于Unlocker这种解除锁定的工具。

再配合如文件粉碎机或者文件强行删除工具强制删除,效果较好。同时在安全模式下操作可以保证成功率,尽管很多时候安全模式都被破坏,但是应该尽可能地使用安全模式。实在无法解决只能诉诸于DOS,或者WinPE,系统之上的系统可以干掉所有非底层病毒。DOS下相对操作较为繁琐,PE系统则易用很多,许多PE系统还提供很多有用的工具。但是关于删除,我想我还又别的思路,那就是在定位病毒文件磁盘扇区后,强制使用MHDD调硬盘直接把那个地方erase掉!对此我尝试过,但是步骤显得太繁杂,还不如纯DOS,所以只能说是一种噱头。

另一个问题是如何揪出病毒的残余?对此我个人的方法十分有限,除了盲目地跟踪加载项(很少有人对此有兴趣并且擅长),以及没头没脑地使用各种工具寻找蛛丝马迹外,没有很好的方法。平常还用一种手段,就是编写一小段脚本找出系统可疑的近期创建的文件。如果是在中毒后立即发现并查杀的话,此方法尤其奏效。但是局限于程序员和对系统环境熟悉并且敏感的人。所以说,手工杀毒,并非是推荐方法。

最后的步骤,我想说,让杀毒软件来解决吧……虽然本文写的是手工,但是作为非专业杀毒的区区网管,我感觉自己所能做的实在是很有限的。尽可能地阻止病毒的进程和启动,解除病毒体对于杀毒软件的干扰,我认为是作为手工杀毒的主要任务,这是由于我个人能力比较有限。虽然已经过了牛人辈出的时代,但是牛人的数量却是惊人,如果是他们的话,一定可以妙手摘毒的吧。

本文的最后,我再写一些个人感想和建议。

感想:

重装系统作为最后的手段,效果其实最好。如果不是有什么麻烦的情况的话,不如直接重装。因为手工杀个把病毒的时间通常超过重装,而且面临失败的危险从而浪费了宝贵的时间(当然喜欢研究就不一样了)。必须权衡时间上的利弊,干脆重装,然后在不点击盘符的情况下,安装杀毒软件后全盘扫描。

备份,还是备份!如果数据珍贵,千万不可偷懒。刻盘很安全,磁盘的话也要分开放置。所谓真正的数据备份,必然是存储介质相分离的。

建议:

及时打上所有系统必要补丁,使用FF浏览网页,并及时清理临时文件夹,将大大减少中毒几率。

平时使用时开一个低权限的用户,做什么操作使用什么权限,将大大降低中毒后的危害。麻烦和安全通常唱反调~

保持系统精简高效的运行,将会在最快时间发现中毒症状,使破坏和感染都减到最低的同时方便查杀。

备份,再提备份!无论是windows自带的还原(虽然有点鸡肋)还是ghost的快速犀利,甚至是动用veritas等等,总之备份是计算机使用者最好的习惯!

关于杀毒软件:

杀毒软件的备份通常可以有磁盘备份和增量备份,请经常备份杀毒软件的病毒库

通常杀毒软件可以全部复制到其它文件夹,等重装软件后在全部复制回来,是比较通用的备份方式

个人推荐avast+360的组合,理由是免费+好使……

最后,定期处理木马,为此需要有一款专门的反木马软件。

希望此出自一半吊子程序员和半吊子网管的文字,对各位有些用处。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

降低勒索软件攻击风险,企业可采取哪些措施?

预防是先苦后甜的做法,前期费工夫以后会少了诸多麻烦。如果前期预防工作都没做到位,等真正遭攻击时再懊悔也来不及了,毕竟攻击者不是慈善家,而世上亦没有后悔药。

-

安全更新很困难 但不打补丁风险更大

近来,联想自动更新系统的恶意软件问题让一些人开始担心自动更新相关的风险。但专家称,现在的安全更新程序比以往都更好,而不修复漏洞的风险更大。

-

微软“但闻新版笑,不见旧版哭” Windows7、8.1再现零日漏洞

这是一个月内的第三次,微软没有赶在谷歌90日公开披露的最后期限前发布补丁,导致Project Zero披露另一个Windows零日漏洞,但专家称这个漏洞可能对攻击者没有什么价值。

-

调查显示:2013年Web应用安全修复平均需要11天

根据瑞士信息安全公司High-Tech Bridge的最新“WEB应用安全趋势”报告,2012年为一个关键的安全漏洞推出补丁的平均时间为17天,2013年缩短到11天。