林子大了啥鸟都有,在网络的虚拟世界里,竟然有人将软件加载后门,来获取更多的肉鸡进行遥控。虽然大家主机所安装的防护软件,例如天网、360安全卫士等防御措施,可以有效防止后门的启动,但是同时它也会将正常的软件一并拦截。为了不让用户每天“硬着头皮”去使用后门软件,笔者这里特此奉献一套手动分离后门的方法,来帮助新手去除软件里的“黑手”。

一、当把坏人模仿恶意人捆绑操作

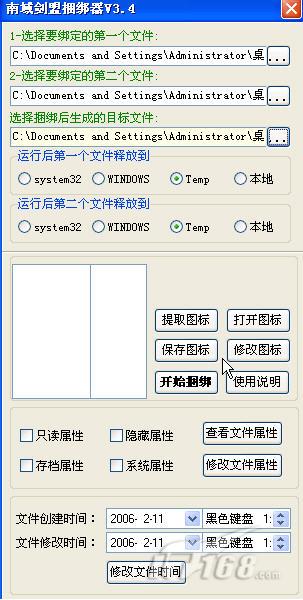

首先我们模仿一下恶意人捆绑后门,这里打开“南域剑盟捆绑器”工具,分别将正常的软件和木马程序,载入到绑定的第一个文件和第二文件文本内,然后指定生成捆绑的文件,并同时选择运行后将软件释放到的目录(图1)。

操作完毕后,为了让捆绑后的文件图标,与正常的软件图标相同,单击“提取图标”按钮,在弹出的“选择图标”对话框内,指定被捆绑的正常软件,最后单击“开始捆绑”按钮,即可完成对正常软件的恶意捆绑了。

二、手动分离捆绑后门

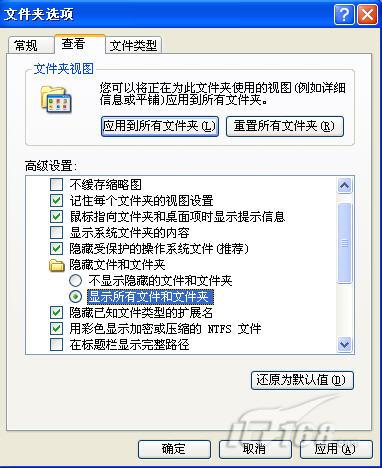

以上捆绑已经完成了,如果你要想将捆绑的后门和正常软件分离,请先运行一下捆绑的目标软件,这样捆绑的程序就会释放到系统内。不过由于系统默认情况下,是无法查看到隐藏属性的文件,所以这里随便打开一个文件夹,依次单击“工具”→“文件夹选项”菜单,在弹出的“文件夹选项”对话框内,切入至“查看”标签,选中里面的“显示所有文件和文件夹”单选框,单击“确定”按钮,就可查看隐藏属性的文件了(图2)。

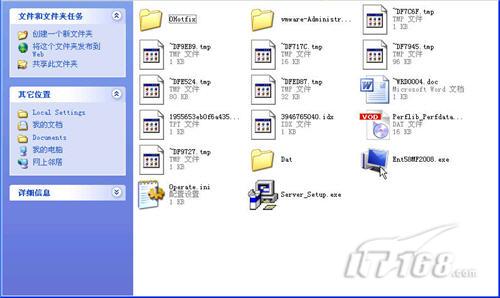

由于此前笔者在捆绑后门设置时,选择运行后将软件释放到的Temp目录内,所以这里我们要进入到“c:Documents and SettingsAdministratorLocal SettingsTemp”下,从中你会发现里面多出来两个文件,而这两个文件正是捆绑所释放出来的木马服务端,及正常的软件程序(图3),如果以后要想安全的使用其软件,只要运行这个分离出来的正常软件即可。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

作者

相关推荐

-

Linux服务器系统最佳安全实践

为了保护基于Linux的计算机资产免于这些威胁,像许多其它以安全为核心的过程一样,你必须知道你想保护什么以及别人可能会如何尝试获取访问。

-

警方首次铲除整条木马产业链 五大木马赚钱术曝光

近日,湖北警方宣告成功破获一起“小耗子”木马犯罪案,在360安全中心协助下,警方在湖北、山东、安徽、广东、河北5省将6名主要犯罪嫌疑人一网打尽……

-

黑客借“艾滋女”相册传毒 捆绑式传播成主流

“艾滋女”事件成为近期网络公众的关注焦点,近日金山云安全中心检测到网络上已有黑客针对“艾滋女闫德利”事件发起恶意攻击,利用捆绑文件向用户传毒恶意删除用户文件。

-

如何选择合适的应用防火墙(三)

那些急于达到PCI安全标准的企业在选择Web应用防火墙时往往无所适从。怎样才知道该选择什么产品?如何才能有效地部署和管理这些工具和软件?