SOC2.0强调围绕业务的集中安全管理,在传统SOC1.0以资产为核心的基础上增加了一个业务工作平面,使得客户专家与安全专家之间建立起了共同的沟通语言,安全管理平台(SOC)的实效得以真正体现出来。深入SOC2.0系列文章将带大家一起深入体验业务安全带来的安全管理变革。作为本系列的第一篇文章,将通过实例让读者体验一回什么是面向业务的安全管理。

1.从SOC1.0到SOC2.0

传统的安全管理平台(SOC)一般被定位为:以资产为核心,以安全事件管理为关键流程,采用安全域划分的思想,建立一套实时的资产风险模型,协助管理员进行事件分析、风险分析、预警管理和应急响应处理的集中安全管理系统。

SOC的出现,提升了用户信息安全管理的水平,从而也对信息安全管理有了更高的期望,要求从客户业务的角度来进行安全管理的呼声日益增长,于是出现了面向业务的SOC2.0。如果我们将传统的SOC称为SOC1.0,那么SOC2.0继承和发展了传统SOC1.0的集中管理思想,将安全与业务融合,真正从客户业务价值的角度去进行一体化安全体系的建设。

SOC2.0是一个以业务为核心的、一体化的安全管理系统。SOC2.0从业务出发,通过业务需求分析、业务建模、面向业务的安全域和资产管理、业务连续性监控、业务价值分析、业务风险和影响性分析、业务可视化等各个环节,采用主动、被动相结合的方法采集来自企业和组织中构成业务系统的各种IT资源的安全信息,从业务的角度进行归一化、监控、分析、审计、报警、响应、存储和报告。SOC2.0以业务为核心,贯穿了信息安全管理系统建设生命周期从调研、部署、实施到运维的各个阶段。

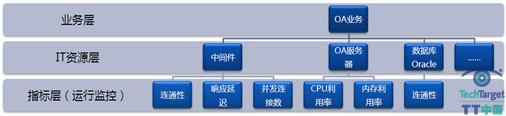

SOC1.0与SOC2.0最本质的区别就在于SOC1.0是以资产为核心,强调资产的安全风险管理;而SOC2.0是以业务为核心,注重业务安全,尤其强调业务建模、业务价值分析、业务连续性监控、业务风险分析,如下图所示:

图:SOC1.0与SOC2.0的区别

正是由于上述本质的区别,使得SOC2.0在设计、实现与实施过程都与传统的SOC1.0有很大的不同,并且处处体现着以用户业务安全为核心的思想。

2.将安全管理平台与业务关联

安全与业务的融合是客户需求发展使然,也是安全技术发展的必然。但是,安全管理平台如何与业务融合?这就要对客户的业务进行深入的分析。

首先,我们可以将业务分为业务的载体和业务的使用者。现代的业务都实现了信息化、网络化,业务载体一般主要都是由IT系统来承载,当然还包括场所等物理环境;而业务的使用者一般就是指人。其次,我们进一步对承载业务的IT系统进行分析,一个IT支撑系统一般是由一组IT资源(主机、网络、存储等)和一套业务流程构成的。对于IT支撑系统而言,IT资源的种类往往相对是稳定的,而业务的复杂性就体现在业务流程上。通过业务流程的变更,会导致业务的变更,并进而导致支撑这个业务的IT资源的变更。对于SOC2.0而言,说关注客户的业务,其实就是关注这个业务支撑系统,关注这些IT资源及其相互之间的关系。

SOC2.0为用户提供了一个安全管理与业务沟通的平台,使得从业务的角度去考虑安全问题成为了可能。在具体SOC2.0系统实施的时候,辅以业务建模和业务流程梳理,真正将安全管理平台与具体业务应用相关联。当然,SOC2.0安全管理平台也应具备足够的柔性,支持由于业务系统的流程变更而导致的安全需求变更。

下面,我们以SOC2.0的代表性产品——网神SecFox-UMS(Unified Management System)统一管理系统为例,详细加以说明。

3.详解SecFox-UMS面向业务的安全管理平台

3.1业务建模

在实施SOC2.0类产品的时候,实施顾问首先要做的事情不再是简单的资产梳理,而是要从用户的业务系统及其流程的梳理开始,核心任务就是进行业务建模。

以SecFox-UMS统一管理系统的业务建模为例,这里的业务建模是指这样一个过程:首先,将业务系统映射为该业务的IT支撑系统,也就是一组IT资源;然后,以业务流程为线索,描述这组IT资源之间的相互关系,并建立一套表征IT支撑系统的运行指标和安全指标。

例如,一个OA业务可能包括了OA的中间件,承载这个中间件系统运行的服务器,后台数据库管理系统,包括这些服务器连接的交换机、防火墙,甚至还包括服务器所在的机房。那么,对业务的管理就可以换算成对这些IT资源的管理。如下图所示:

图:业务系统建模过程示例

3.2业务资产管理与价值分析

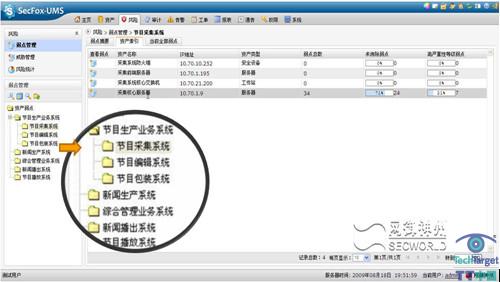

在业务建模的同时,业务的资产也同时梳理出来了。据此,SecFox-UMS统一管理系统的实施人员可以帮助用户以业务为核心,导入资产信息,建立业务资产库。SecFox-UMS支持手工录入、外部资产导入等方式建立资产库。业务资产管理与传统SOC的资产管理最大的区别就在于业务资产库是以业务系统为核心构建的一个树形结构,而传统的SOC(SOC1.0)则一般是以资产域为线索的树形结构,无法反映出资产之间的业务从属关系。下图展示了某客户的业务系统资产树。

图:以业务为核心的资产管理

建立以业务为核心的资产管理体系的优势就在于能够清晰地反映出构成某个业务系统的资产情况,便于业务安全管理责任落实,便于后续针对业务系统的安全监控与审计。

在建立业务资产库的时候,还有很重要的一项工作就是要标定业务系统的固有价值。这个工作是在实施顾问与客户协作下完成的。一般地,业务系统的价值可以通过构成该业务系统的资产价值进行换算得到。有了业务价值,就为业务运维保障人员建立了工作重心的导向性,对于高价值的业务系统将予以重点保障。

特别地,SecFox-UMS独有资产属性扩展功能,使得用户可以针对相同的一组资产构建多棵面向不同主题的资产树,除了基本的业务资产树,还支持按照等级保护安全域划分的原则构建一棵安全域资产树,或者安全等级资产树。

3.3业务监控与审计

在建立了业务资产库之后,一切都将围绕形式化表述的业务系统进行功能展开。以SecFox-UMS统一管理能够为例,将业务系统映射到IT资源不是实施的最终目的,为了能够让客户和运维人员能够真正用好安全管理平台,实施人员还需要与客户一起建立业务的运行监控指标和安全监控指标体系,实现从IT资源到指标体系的映射。

在SOC2.0中,业务监控与审计包括两个方面的内容:

1) 业务的运行监控:即确保业务运行的可用性和连续性。这是安全的显性化层面;

2) 业务的安全审计:即确保业务操作的安全性和合规性,通过对业务相关的安全事件关联分析发现外部的入侵和内部违规。这是安全的隐性化层面。

以下分别进行说明。

3.3.1建立运行监控指

为了实现业务运行监控,就需要建立业务运行监控指标体系。实施顾问与客户的业务领域专家一起协作,逐个分析每个业务,为构成业务的的每个IT资源建立一组与这个业务紧密相关的关键运行指标(KPI),如下图所示:

图:业务建模过程的指标分解(运行监控)

据此,我们就可以得出某个业务系统的关键运行指标体系,使得管理员通过对这组指标的持续监控来反映业务系统的运行状况。

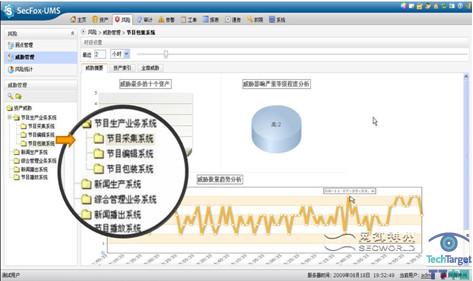

以网神SecFox-UMS统一管理系统为例,系统为用户提供了业务监控的功能。SecFox-UMS能够将构成业务的IT资源形象地用业务拓扑可视化的展示出来,并且反映这些监控对象之间的依赖关系。同时,借助可视化的业务拓扑图,管理员可以直接在图上看到各个监控对象出现告警的关键业务指标(KPI),点击每个指标,就能够进入该指标的明细界面,以图表或者告警列表的方式展示给管理员,方便进行深入的故障追踪和定位。

图:SecFox-UMS的业务运行监控视图

管理员可以对业务的每个KPI赋以一定的权重,借助SecFox独有的业务健康计算模型,计算出这个业务的健康等级。这个健康等级所代表的数值就是SecFox业务健康指数。随着时间的推移,这个指数不断地进行计算,就能够描绘出一条表征这个业务运行的健康指数曲线。

3.3.2建立安全监控场景

为了实现对业务的安全审计,同理可以建立业务的安全指标体系。实施顾问(安全专家)与客户业务领域专家一起,制定出每个业务的关键安全指标,如下图所示:

图:业务建模过程的指标分解(安全审计)

据此,我们可以建立这个业务系统的安全指标体系,使得管理员通过对这组指标所表示的事件行为审计来反映业务系统的安全状况。

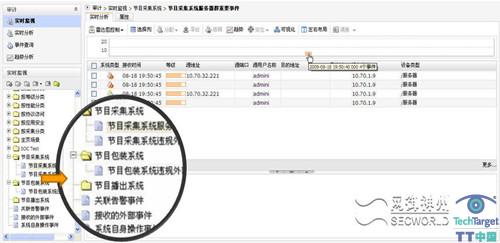

以网神SecFox-UMS统一管理系统为例,系统允许审计人员根据安全指标建立一组针对该业务系统的实时监控场景,通过对相关事件的分析,实时反映业务系统的安全状况。下图是某客户实时监控的示例。

图:实时监控(审计)场景

通过这种方式,将传统SOC1.0的海量事件查询,变成了现在针对业务系统安全审计的事件自动过滤。如果说SOC1.0实现了各种安全事件的集中采集和归一化,那么SOC2.0就将这些事件有机地与客户业务系统关联起来,从业务的角度去审计安全事件。

3.4 业务风险管理

安全管理平台(SOC)很重要的一项工作就是风险管理,包括弱点管理、威胁管理和定量的风险分析。

传统的SOC1.0实现了以资产为核心的风险管理:以资产为纽带,将资产的价值、资产弱点的严重性和资产面临威胁的可能性进行关联,通过量化的公式计算出资产风险。然后,在将单个资产的风险聚合为资产域(或者资产组)的风险。

这种风险管理的模式最大的问题就在于最终呈现给客户是孤立的资产风险,客户无法从这些风险值中判断其业务系统的风险状态,也就难以触发合理有效的预警和应急响应过程。

SOC2.0首先在风险管理的目标对象进行了提升,将风险管理的对象放到了客户的业务系统之上。通过资产的风险计算,以及与业务资产库的关联,换算出业务系统的风险值。同时,业务系统的风险随时间动态变化的,SOC2.0还需要反映出业务系统的动态风险曲线。

下图分别展示了某客户的业务系统弱点和威胁视图。

图:基于业务的弱点管理视图

图:基于业务的威胁管理视图

3.5其他

此外,以业务安全为核心的SOC2.0在安全态势感知、信息可视化、全方位事件采集、高性能海量事件处理、实时关联分析等技术领域都有新的要求和突破。

4.结论

通过对网神SecFox-UMS统一管理系统的详细阐述,可以展示出SOC2.0类产品的核心特征——以业务为核心的一体化安全管理。

需要指出的是,SOC2.0并不是对SOC1.0的推翻,而是对SOC1.0的继承和发展。在SOC2.0中也有资产、有资产管理,只是SOC2.0的视角没有一味地放到资产上,而是放到了资产所承载的业务系统之上,将安全管理平台(SOC)提升到了一个新的高度,并且真正能够与客户形成共同语言。

在IT与业务融合的大背景下,SOC2.0体现了安全与业务的融合。在充分继承和发展SOC1.0的基础上,SOC2.0真正将原来的“安全防御孤岛”和“安全信息孤岛”连成一片,形成一个企业和组织整体的、以业务为核心的IT一体化集中管理平台,实现对业务连续性的监控、业务安全性的审计和业务风险的度量。

我国信息安全管理正经历一个从分散到集中,从以资产为核心到以业务为核心的发展轨迹,而SOC2.0时代的到来意味着中国信息安全管理水平上升到了一个新的高度。随着中国安全建设水平的不断提升,安全管理的业务导向程度会越来越明显。

5.关于网御神州的安全管理平台

网御神州安全管理团队根据长期以来在安全管理领域的深入研究,结合来自客户的需求与市场的现状,提出了具有完全自主知识产权的、面向业务的网神SecFox安全管理产品理念,尤其强调网络管理、安全管理与运维管理的一体化,为政府、军队、公安、税务、电力、保险、电信、金融、交通、医疗、制造、广电等各个领域的客户提供全面的安全运营保障平台。网御神州建立了专门的安全管理研发和实施队伍——SOC事业部,在国内市场突飞猛进,取得了令人瞩目的市场成就。在CCID2008年和2009年《中国信息安全产品市场研究年度报告》中网御神州连续两年位居安全管理(SOC)市场第一名,成为了中国安全管理市场的领导厂商。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

作者

相关推荐

-

联软科技 “构建可控互联世界”之路

近年来,国内很多安全厂商蓬勃发展,有国家政策倾斜的因素,同时也缘于他们比国际厂商更贴近用户,能够随时根据用户需要,制定适合的解决方案。联软科技便是其中一员。

-

安全产品与安全管理平台的变化

意气风发的新一代互联网,仍然不可避免时不时被安全问题绊个趔趄。安全产品自身应该在哪些方面进行变革和完善,才能适应新的要求?本文我们将讨论网络安全和下一代防火墙。

-

解读与业务合作伙伴更安全连接的三步骤

围绕Stuxnet蠕虫病毒的传播情况来看,有点类似这样的情况:攻击者可能已将该蠕虫病毒扩散到俄罗斯技术供应商以试图感染伊朗的核工业。

-

四川国土联手网御神州实现网络安全统一管理

四川国土在内外网各建立一套针对全网IT资源的一体化的网络与安全统一管理平台,全面监控网络运行和安全状况,审计安全事件。同时,针对内网的PC终端部署了一套网络准入及监控系统,防止违规接入和信息泄漏。