网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不受偶然的或者恶意的原因而遭到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。网络安全涉及到网络自身的安全和网络内信息的安全两部分。通常所说的网络安全,一方面要保证网络运行无障碍,还要保证网络的内容即网络中产生、存储、流转、传输中的信息的完整性、保密性和可用性。

一、网络安全分层控制理论

1.网络安全的主要威胁

影响网络安全的因素很多,既有自然因素,也有人为因素,其中人为因素危害较大,归结起来,主要有六个方面构成对网络的威胁:

- 人为失误:一些无意的行为,如:丢失口令、非法操作、资源访问控制不合理、管理员安全配置不当以及疏忽大意允许不应进入网络的人上网等,

- 病毒感染:从“蠕虫”病毒开始到CIH、爱虫病毒,病毒一直是计算机系统安全最直接的威胁,

- 来自网络外部的攻击:这是指来自局域网外部的恶意的攻击,

- 来自网络内部的攻击:在局域网内部,一些非法用户冒用合法用户的口令以合法身份登陆网站后,查看机密信息,修改信息内容及破坏应用系统的运行。

- 系统的漏洞及“后门”:操作系统及网络软件不可能是百分之百的无缺陷、无漏洞的。另外,编程人员为自便而在软件中留有“后门”,

- 隐私及机密资料的存储和传输:机密资料存储在网络系统内,当系统受到攻击时,如不采取措施,很容易被搜集而造成泄密。同样,机密资料在传输过程中,由于要经过多外节点,且难以查证,在任何中介网站均可能被读取。因而,隐私和机密资料的存储及传输也是威胁网络安全的一个重要方面。

2. 网络安全的分层控制方法

在网络安全上,通常采用分层控制方案,将整个网络分为外部网络传输控制层、内外网间访问控制层、内部网络访问控制层、操作系统及应用软件层和数据存储层,进而对各层的安全采取不同的技术措施。

1.外部网络传输控制层

外部网络是指局域网路由器和防水墙之外的公用网。可以从四个方面采取措施:虚拟专网(VPN)技术、身份认证技术、加密技术、物理隔离。

2.内外网间访问控制层

在内部局域网和外部网络之间,可以采用以下技术来对外部和内部网络间的访问进行控制:防火墙、防毒网关、网络地址转换技术、代理服务及路由器、安全扫描、入侵检测。

3.内部网访问控制层

在局域网内部,非法用户的登陆和对数据的非法修改更加不易查出。当用户安全意识差、口令选择或保存不慎、帐号转借和共享都会对网络安全造成极大的威胁,从内部网访问控制层进行安全防护,可采取五种措施:用户的身份认证、权限控制、加密技术、客户端安全防护、安全检测。

4.操作系统及应用软件层

操作系统是整个系统工作的基础,也是系统安全的基础,因而必须采取措施保证操作系统平台的安全。安全措施主要包括:采用安全性较高的系统,对系统文件加密,操作系统防病毒、系统漏洞及入侵检测等:采用安全性较高的系统、加密技术、病毒的防范、安全扫描、入侵检测。

5.数据存储层

数据存储在服务器或加密终端上,数据存储的安全性是系统安全性的重要组成部分。对数据的安全保护措施可以采用以下几种方式:、使用较安全的数据库系统、加密技术、数据库安全扫描、存储介质的安全技术。

3.网络安全分层控制的典型代表

在网络安全分层控制理论指导下,目前主流的安全厂商都建立了各自的网络分层安全解决方案。以Juniper公司为代表,我们简单介绍一下网络安全分层控制解决方案。

Juniper公司把网络安全分为5种安全层,并针对不同的安全层设立相应的安全目标:

- 保护远程访问的通信安全

- 站点间的通信安全

- 网络外围构筑防御工事

- 最后一道防线:保护网络数据中心/网络核心

- 保护局域网的安全

针对不同的安全层,Juniper公司采用各种安全组件来保证同一层的安全。基本组件包括:

- 防火墙

- 入侵防护

- 虚拟专用网VPN

- 防病毒

- WEB 过滤

- 防垃圾邮件

二、网络安全分层控制两大特点

经过对网络安全分层控制理论及代表性解决方案的介绍,我们可以看到这种安全方式的两大基本特点:

1.分层安全偏重于保障网络自身安全,对信息安全保护力度不够

防火墙、入侵防护、防病毒、WEB过滤、防垃圾邮件这些主要的安全组件,是从网络本身硬件、软件和网络系统自身安全角度出发,来保证系统连续可靠正常地运行,对于网络所受到病毒侵袭、外部攻击、内部攻击保护比较多,对于信息安全的保护,主要是通过访问控制、身份认证等手段防止非法用户接触信息,在信息产生、存储、流转、传输生命周期中,往往只能控制流转部分,不能做到全生命周期保护。

2.加密技术使用虽多,但采用的是静态加密技术,无法满足用户的业务需求

当前对于信息安全的要求方面,不仅仅要求静态的安全性,还要求与业务流程结合的动态安全性,也就是说,结合信息产生、存储、流转、传输生命周期,与用户业务流程相结合的完整性、保密性和可用性。

加密技术有静态加密和动态加密两种基本方式。动态加密(Encrypt on-the-fly)是指数据在使用过程中自动(动态)对数据进行加密或解密操作,无需用户干预,合法用户在使用加密的文件前,也不需要进行解密操作即可使用。表面看来,访问加密的文件和访问未加密的文件基本相同,对合法用户来说,这些加密文件是“透明的”,即好像没有加密一样,但对于没有访问权限的用户,即使通过其它非常规手段得到了这些文件,由于文件是加密的,因此也无法使用。由于动态加密技术不仅不改变用户的使用习惯,而且无需用户太多的干预操作即可实现文档的安全,因而近年来得到了广泛应用。

三、网络信息安全分域控制理论

面对一个庞大、复杂的信息系统,单独对每一项信息资产确定保护方法,是非常复杂的工作,畅游于疏忽或者错误导致安全漏洞。但是将整个系统当成一个安全等级来防护,也难免造成没有防护层次和防范重点,对风险,尤其是内部风险的控制能力不足。

较好的处理方式是进行安全域的划分,制定资产划分的规则,将信息资产归入到不同的安全域中,每个安全域的内部都有着基本相同的安全特性,如安全等级、安全威胁、安全弱点、风险等。在此安全域的基础上确定该区域的信息系统安全保护等级和防护手段,统一安全域内的资产实施统一的保护。

安全域是由一组具有相同安全保护需求、并相互信任的系统组成的逻辑区域。同一安全域的系统共享相同的安全侧绿。安全域划分的目的是把一个大规模复杂系统的安全问题,化解为更小区域的安全保护问题,是实现大规模复杂信息系统等级保护的有效办法。

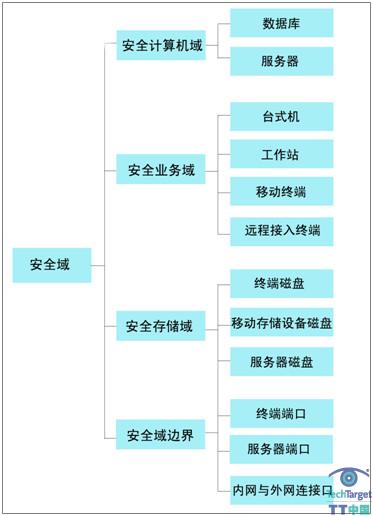

从信息安全的基本逻辑关系来看,可以把信息安全域分为安全计算域、安全业务域和安全存储域、安全域边界四个子域,可以将整个内部网络的终端、端口、服务器、磁盘、数据库等分别归类,按照安全域分别采用相应的控制办法。

1、安全存储域

安全存储域包括终端磁盘、服务器磁盘、移动存储设备磁盘等。

2、安全业务域

安全业务域主要是需要访问安全计算域的各类客户端和维护终端,是安全域的风险子域,这也是处理所有业务的各个终端,包括台式机、工作站、移动终端(笔记本电脑)、远程连接终端等。

3、安全计算域

安全计算域主要包括服务器和数据库。这是安全域的核心子域。需要重点防护的是计算域内的数据进行加密

4、安全域边界

安全域边界主要是端口。这主要包括|:终端端口(物理端口和网络端口)、服务器数据进出端口,内网与外网连接端口。

如下图:

四、信息安全分域控制的代表性解决方案

采用加密技术来信息安全,已经成为共识。从实际应用上看,必须结合用户的业务流程来确保信息全生命周期安全,所以以透明动态加密技术为核心的信息安全解决方案成为当前最合适的解决办法。下面以北京亿赛通公司的数据泄露防护(DLP)解决方案简单介绍信息安全分域控制解决方案。

亿赛通基于驱动层透明动态加解密技术,采用对应客户需求的安全策略,以透明加密功能为核心,结合文档透明加密、文档权限管理、文档外发控制、文档备份、业务流程审批、磁盘全盘加密、磁盘分区加密等基本功能,融合身份认证、日志审计、端口管理、移动存储管控和系统容灾管理等功能,构建完整的数据泄露防护(Data Leakage Prevention,DLP)体系。

亿赛通DLP采用分域安全架构,将整个网络分为终端、端口、磁盘、服务器、局域网五大安全域,并以笔记本电脑、移动存储设备、数据库为安全域特例,针对各个安全域采取对应的安全策略,在确保内部网络各个节点数据安全的基础上,实现整体一致的全面防护。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

作者

相关推荐

-

思科通过收购Duo来增强云安全性

思科宣布以23.5亿美元收购Duo Security公司,此次收购将为该网络公司的云安全产品组合增添了两步身份 […]

-

Accenture公司的Tammy Moskites探讨CISO职位变化

首席信息安全官(CISO)职位仍在不断发展和成熟,对于这些变化,或许没有人比Tammy Moskites更有话 […]

-

企业没有从过往网络安全事件中吸取教训

根据Pluralsight作家同时也是安全专家Troy Hunt表示,反复发生的网络安全事件表明企业仍然在基础 […]

-

微软公司提供IE浏览器零日“双杀”漏洞补丁

微软公司2018年五月份的周二补丁日提供了IE浏览器零日漏洞补丁修复,该漏洞上个月已经被外部攻击者利用。(译注 […]