最近,作为从很多起针对网络资源进行的攻击中获得数据进行分析后产生的结果,2010年度重大网络安全风险报告得以公布。惠普旗下的TippingPoint实验室、夸利斯网络安全和风险处理公司以及美国系统网络安全协会参与了内容编辑。该报告里包含了大量数据,并且对原始数据进行了详细分析;对于基础设施管理员来说,有不少值得了解的内容。它可能不会帮助你解决掉具体的哪个问题,但是,我认为这些数据可以作为对未来风险可能会出现在什么地方进行分析预测的指南。

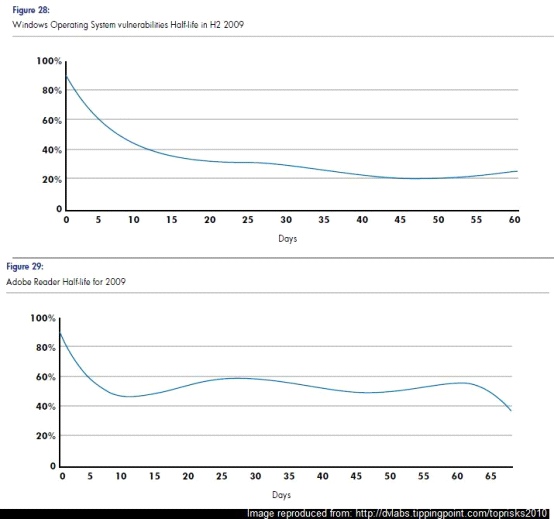

该报告中最有趣的部分之一是脆弱性半衰期示意图。该半衰期示意图展示了漏洞数量减少到一半所需要的时间天数。图A显示的是Windows操作系统和Adobe Acrobat阅读器的半衰期。

图A

很显然,它显示出我们不应该对奥多比补丁掉以轻心。系统管理员和用户一样,对于Adobe繁琐的补丁更新有些厌烦了。从报告中我们可以看出,在现实世界中,利用PDF文件的攻击是怎样被用来制造一起基于堆栈的缓冲区溢出攻击。通过利用辅助工具来保证Windows更新到最新补丁是一件相对简单的机械工作,但Acrobat阅读器之类工具的安装就比较复杂了。在个人工作中,除非确实属于确实需要安装以降低补丁空间的服务器应用,我从没有在Windows服务器系统上安装过Acrobat阅读器、Java引擎或其它软件。

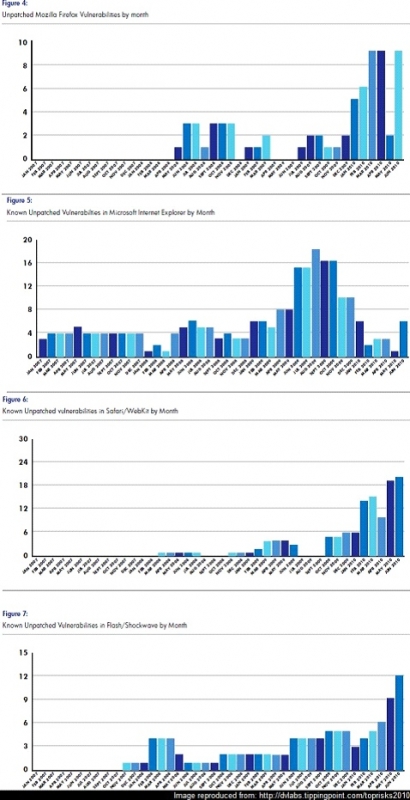

该报告中另一个有趣的部分是对产品未打补丁的已知漏洞跟踪的情况。这里针对的产品包括了Adobe Flash、苹果Safari浏览器、谋智火狐浏览器和微软Windows。结果似乎有些出人意料,但确实即使是非主流浏览器也面临了很多风险。尽管在本类别中,微软Windows的漏洞数量还是最多的,但所不同的是没有想象的那么多。图B显示的就是几种流行软件未打补丁的已知漏洞数量情况。

图B

对于系统管理员来说,我认为这份报告是相当有趣的。它明确地显示出,仅仅简单地选择一个平台,并不能将漏洞排除在外。如果你有这样想法的话,就应该仔细阅读这份报告,并希望在项目实施时不会出现大量未修补补丁的清单。

你对报告的哪一部分感兴趣?对于地理行为模式有什么看法?你是怎么看待上网行为过滤器或选择某些国家作为先发制人安全措施目标的?请和大家分享你的想法。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

网络安全风险加剧,数据泄露责任谁担?

在新的一年,随着云和移动技术的继续扩展,企业网络边界持续瓦解。扩大的受攻击面让企业面临的安全风险加剧,且数据泄露带来的损失只增不减,同时又面临着难以问责的现象。

-

备受争议的漏洞数量背后潜藏网络安全风险

新的漏洞报告不断涌现,但信息安全行业观察家表示,这些报告提供给企业的价值越来越让人质疑,企业更应该关注风险管理,而不是漏洞数量。

-

IPS虚拟补丁虽好 但千万不要误用

RSA 2010大会上安全专家称虚拟补丁修复对网络漏洞来说可能是种有效的短期修复方式,但它不能替代对系统和应用适当地修复部署工作,千万不要误用……