3 安装和启动SSL

1、安装SSL

虽然Apache服务器不支持SSL,但Apache服务器有两个可以自由使用的支持SSL的相关计划,一个为Apache-SSL,它集成了Apache服务器和SSL,另一个为Apache+mod_ssl,它是通过可动态加载的模块mod_ssl来支持SSL,其中后一个是由前一个分化出的,并由于使用模块,易用性很好,因此使用范围更为广泛。还有一些基于Apache并集成了SSL能力的商业Web服务器,然而使用这些商业Web服务器主要是北美,这是因为在那里SSL使用的公开密钥的算法具备专利权,不能用于商业目的,其他的国家不必考虑这个专利问题,而可以自由使用SSL。

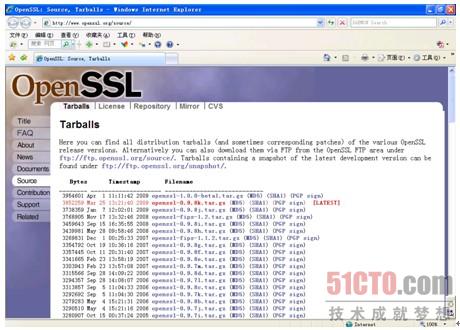

Apache+mod_ssl依赖于另外一个软件:OpenSSL,它是一个可以自由使用的SSL实现,首先需要安装这个软件。用户可以从网站http://www.openssl.org/source/上(如图3所示)下载Linux下OpenSSL的最新版本:openssl-1.0.0b.tar.gz。

图3 OpenSSL软件网站首页

下载源代码安装包后,使用如下的步骤安装即可:

(1)用openssl-1.0.0b.tar.gz软件包安装OpenSSL之前,首先须要对该软件包进行解压缩和解包。用以下命令完成软件包的解压缩和解包:

#tar xvfz openssl-1.0.0b.tar.gz

(2)解压缩后,进入源码的目录openssl-1.0.0b,并使用配置脚本进行环境的设置。相应的命令为:

//改变当前目录为openssl-1.0.0b目录

#cd openssl-1.0.0b

//执行该目录下配置脚本程序

#./configure

(3)在执行./configure之后,配置脚本会自动生成Makefile。如果在设置的过程中没有任何的错误,就可以开始编译源码了。相应的命令及其显示结果如下:

#make & make install

安装好OpenSSL之后,就可以安装使用Apache+mod_ssl了。然而为了安装完全正确,需要清除原先安装的Apache服务器的其他版本,并且还要清除所有的设置文件及其缺省设置文件,以避免出现安装问题。最好也删除/usr/local/www目录(或更名),以便安装程序能建立正确的初始文档目录。如果是一台没有安装过Apache服务器的新系统,就可以忽略这个步骤,而直接安装Apache+mod_ssl了。

2、启动和关闭SSL

启动和关闭该服务器的命令如下所示:

| #apachectl start:启动apache。 #apachectl startssl:启动apache ssl。 #apachectl stop:停止apache。 #apachectl restart:重新启动apache。 #apachectl status:显示apache的状态。 #apachectl configtest:测试httpd.conf配置是否正确。 # /usr/local/sbin/apachectl startssl |

此时使用start参数为仅仅启动普通Apache的httpd守护进程,而不启动其SSL能力,而startssl才能启动Apache的SSL能力。如果之前Apache的守护进程正在运行,便需要使用stop参数先停止服务器运行。

然后,就可以启动Mozilla、IE或其他支持SSL的浏览器,输入URL为:https://ssl_server/来查看服务器是否有相应,https使用的缺省端口为443,如果一切正常,服务器将会返回给客户端证书,由客户端进行验证并且判断,是否接受该证书并进行下一步的通信过程。

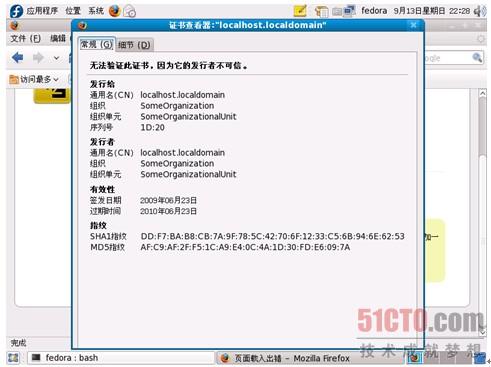

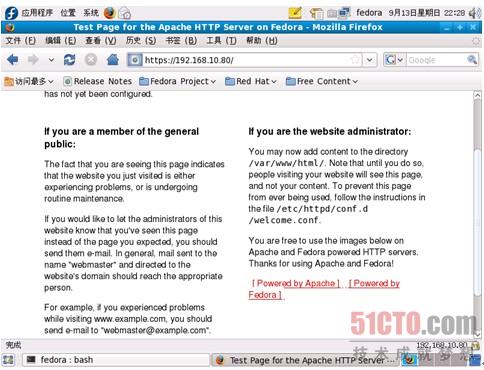

下面以Linux下的Mozilla Firefox浏览器为例,来简要说明使用Apache+SSL服务器的过程。首先,图4给出了查看和验证该证书的相关提示;最后,图5则给出了证书验证成功后,采用SSL进行保密传输的具体界面示意:

图4 验证证书示意

图5 证书通过验证,正常通信开始

原文出处:http://netsecurity.51cto.com/art/201011/234421.htm

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

RC4加密还可以应用在企业中吗?

最近的一篇论文表明有攻击可攻破RC4加密以及解密用户cookie。那么,这种攻击的工作原理是什么,企业应该如何避免这种攻击?RC4是否还有用?

-

PCI DSS 3.1发布:商家需提供详尽的新SSL安全管理计划

新版本的支付卡行业数据安全标准(PCI DSS)已经发布,其中不仅要求商家做好准备摆脱有问题的数据加密协议,还要求提供有关他们打算如何实现这种转变的详细计划。

-

Blue Coat启动加密流量管理就绪认证计划

ETM就绪认证计划旨在帮助Blue Coat业务保障技术合作伙伴将可互操作的SSL可见性解决方案集成到Blue Coat体系结构,形成一流的安全产品,有效地检测、防御和消除隐藏加密流量中的威胁。

-

戴尔SonicWALL发布年度威胁报告 聚焦于零日攻击和新网络犯罪战术的趋势

戴尔SonicWALL威胁研究团队日前发布了年度威胁报告,披露了2013年的重要调查结果,主要聚焦于零日攻击和新网络犯罪战术的趋势。