依据微软最近发布的安全研究报告显示,这里的答案就应该是社会化工程类恶意软件(恐吓型软件弹出窗口:恶意搜索引擎优化攻击),或者说通常都需要诱使用户下载并执行恶意文件才能完成攻击的恶意软件。

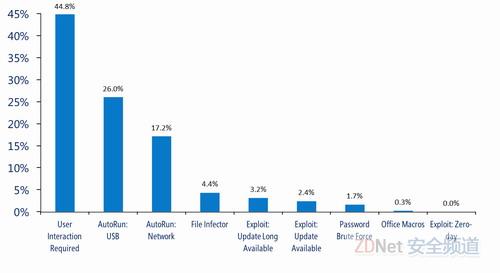

各种传播策略的具体排名状况如下所示:

- 诱使用户执行——44.8%

- 通过USB设备自动运行——26%

- 通过网络自动运行——17.2%

- 通过感染文件运行——4.4%

- 利用出现时间超过一年的漏洞进行更新时——3.2%

- 利用出现时间不到一年的漏洞进行更新时——2.4%

- 暴力破解密码——1.4%

- 利用Office提供的宏功能——0.3%

- 利用零日类型漏洞——0%

基于软件巨人提供的数据,在对全球范围内超过六亿台系统的样本进行分析后,研究人员确认出基于USB设备的自动运行模式属于恶意软件传播的第二大途径。因此,为了防止Windows XP/Vista被恶意软件轻易感染,在二月份微软决定关闭了系统默认设置下的自动运行模式。至少从微软自身的角度来看,产生的结果就是利用自动运行作为传播机制的恶意软件在数量上出现明显下降的趋势。

该报告还指出,零日漏洞并没有象公众所想象的那样成为普通恶意攻击或者网络犯罪行为的催化剂。对于包括其它几方面内容在内的这一观点,我已经在文章《揭穿零日漏洞的七大神话》一文中予以了详细说明。

现在,我们就来看一下微软是如何利用报告所提供的结果在竞争中获取优势的。首先,在NSS实验室举行的防社会化工程模式恶意软件攻击的对比评测中,微软Internet Explorer浏览器已经连续两年占据榜首了。关于这方面的具体说明,可以参见《在恶意软件防护领域,IE8再次战胜其它浏览器》以及《IE8中的SmartScreen引领恶意软件保护新潮流研究》等文章。

这样看来,微软应该早就注意到社会化工程类恶意软件的迅速蔓延。所以说,究竟是什么原因导致这一问题被忽略了呢?真正的答案就是,这些恶意软件在进行传播时用到的并不是用户交互操作,而是来自第三方软件和浏览器插件中的客户端漏洞。实际上,尽管网页型恶意软件传播工具套装已经充斥了攻击市场,但在报告中这一来自NSS实验室的研究结果却被省略掉了。

现在,问题就变成了什么是恶意攻击者最经常利用工具包来获得的客户端漏洞?按照微软的说法,它们是:

在2011年上半年,关注漏洞类型攻击最经常针对的是甲骨文(以前太阳公司)的Java运行环境(JRE)、Java虚拟机(JVM)以及在Java开发工具包(JDK)中的Java平台标准版存在的漏洞。 在最近四个季度观察到的所有漏洞中,与Java相关的数量在三分之一到二分之一之间。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

五步助你成为社交工程专家

许多人对如何具备社交工程的技能感兴趣,甚至希望成为一名全职的专业社交工程师。对所有的安全技术人员来说,学习、理解社交工程也有助于改善其工作。

-

2012年需关注的六大数据库风险(上)

许多风险仍在肆虐,给敏感信息造成极大的威胁和巨大的破坏成本。其中,数据库的安全风险一直是业界关注的重点。2012年,企业面临的数据库风险将有增无减。

-

微软安全报告:蠕虫感染率日益飙增

微软发表了今年上半年的安全情报报告说明全球的资讯安全现况,发现全球蠕虫感染率窜昇,感染蠕虫的比例从去年下半年的第五名成长到今年上半年的第二名。