二零一一年末,想必很多网民或多或少地收到建议或强制你修改密码的邮件,这些邮件来自你经常或曾经注册过的门户、电商、论坛等组织和机构,其内容大致是:你的信息出现在某次泄密的列表中,请尽快修改你的密码,以免造成不良后果。尽管网民对此类邮件举措不同,但此次事件覆盖面之大,涉及人数之众多,特别是造成此次泄密的是国内知名的IT网站,使得人们再次认识到“做到安全”并不容易。

让我们简单回顾这次事件,该知名网站被暴泄漏了以明文保存的包含用户注册邮件及密码的纯文本文件。中国政府权威机构国信办称,此次泄密数据来自于两年前黑客入侵获得,这就排除了由于内部失误或不当行为造成此次事件的可能。我们无从得知入侵的具体细节,但可以得出这样的结论,两年前的该网站:① Web应用欠安全 ②安全意识有些淡薄。传统思维上前者隶属于安全部门的工作范畴,后者需要程序开发部门注意。这种分管模式完全不能使适用于web应用的安全,因为web应用的安全不仅仅是攻击行为(SQL注入、跨站点脚本等)有某种特征,它还和程序的逻辑、设计的架构以及应用的逻辑有关系。网络安全部门或有IDS /IPS的经验的人, 对IDS /IPS的概念和原理很熟悉,所以对具有危害特征一类的问题,有相当成熟的解决问题的思路,很快就了解到术语WAF(web application firewall), 也会尝试使用著名的WAF的开源项目ModSecurity去解决一些问题。但是大家很快就会发现web应用的安全是区别于网络的安全和终端的安全的,它需要程序员、软件架构师积极地参与,并把他们自己当作web应用安全的主角。当人们对web应用安全的理解到这一步的时候,可以肯定地说,web应用的安全级别将大幅度地提高,从而有关知识产权泄密、患者隐私泄密等让人惊心肉跳的泄密事件也就大幅度减少。

让我们本次web应用安全之旅从开源WAF项目ModSecurity开始。

ModSecurity项目开始与2002年,创始人Ivan对Apache HTTP Server的安全有相当深的研究,当他发现web服务器平台的安全和web应用自身的安全是两个不同层面的概念的时候,开始了ModSecurity的早期开发,早期版本的发布得到很多业内人士的支持和响应。并能满足人们对web应用安全的绝大部分需求。

随着人们对web应用研究的深入和对应用要求的不断提升, 维护这个开源平台和提供权威性的建议的要求变得越来越紧迫. 在这样的呼吁声中, 拥有业内精英组成的SpiderLabs(安全研究团队)的Trustwave, 就义不容辞地承担起了此项重任. 今天,ModSecurity这个项目由Trustwave持有。Trustwave支持这个项目旨在推动更多的人对web应用安全的关注,让更多的人参与web应用安全的研究,通过对这个开源社区的支持,建立一个全球化的社区, 可以识别和保护在任何环境下以各种形式存在的敏感信息, 并使得这些信息得以安全地交流 。

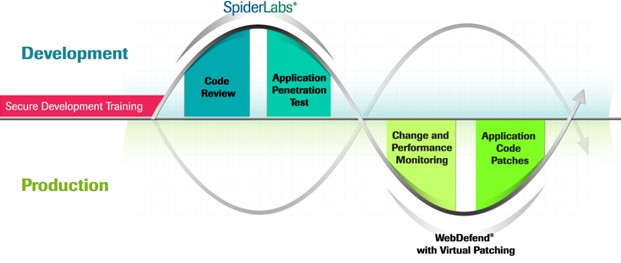

在大力支持ModSecurity的同时,Trustwave也提供商业化的WAF产品, WebDefend以满足不同类型客户的需要。但是, 在整个web应用安全的生命周期中,虽然WAF承担着非常重要的堡垒的职责,但它的“防”和“守”的特性,却不能满足寻求具有“前瞻性、主动性”、攻防俱备的web应用安全解决方案的用户的需求。预见到这一点, Trustwave结合web应用威胁的特征和市场的需求,提出了全方位的360度应用安全的解决方案,为面对层出不穷的攻击的web应用提供持续性的保护。

360 Application Security

360度应用安全方案提供四种产品或服务:

①应用代码评估

为什么需要代码评估?过去的许多安全事件告诉我们,很多web应用的弱点源自于应用程序代码的缺陷。代码是个性化很强的内容,不同的应用绝不会有完全相同的代码,因为它们内在的逻辑不同。通过代码审核,Trustwave SpiderLabs(安全研究团队)的安全专家可以帮助客户找到安全控制的不足,指出产生web应用弱点的代码,提供详细的报告并有针对性地给出切实可行的解决方案。

②应用渗透测试

应用渗透测试是由Trustwave SpiderLabs(安全研究团队)的安全专家通过对客户的web应用的分析,结合攻击的常用方法,从认证机制着手,找出应用的弱点和权限控制的不足。比如, 是否有普通用户绕过认证机制去访问只有授权用户才能访问的资源; 或者是否能通过篡改客户端参数获取其他用户信息的设计缺陷等等。

另外, Trustwave提供独特的PenTest Manager平台, 为客户实时展现渗透测试的结果.对发现的每一个弱点,渗透团队都提供step-by-step截图或录像,或模拟攻击, 让客户身临其境, 充分体验到这些弱点的存在和危害。

③web应用安全防火墙——WebDefend

- WebDefend特色一:positive(正)和negative(负)两种模型护航

WebDefend通过可定制的、基于用户访问行为特征的模型对web应用进行保护。其模型分为positive(正)和negative(负)两种。positive(正)模型是Trustwave受专利保护的自动建模引擎. 也就是说, 系统可以通过智能化的自动学习(也可人工调整)建立用户认可的以URL及其参数为元素的网站架构。凡是超出对这个框架内的内容的访问行为被认为是不正常的。系统会予以警示. negative(负)模型是一个攻击特征库,任何被这个特征库匹配到的行为被视为是有潜在威胁的,那么系统会实时地产生安全报警。这个特征库也支持定制,以满足特定应用的需求。

- WebDefend特色二:ExitControl退出控制机制

针对数据泄漏事件频发,Trustwave独创性地提出了一个概念ExitControl, 退出控制机制. 就是对web服务器返回给用户的内容进行检查,确保呈现给用户的web内容符合公司的规定,比如某返回页面该不该包含敏感信息, 该敏感信息出现的频率是否正常等等。在近期发生的某在线书店泄密事件中,入侵者可以在一个页面里列出很多注册用户的ID,这是完全不符合应用程序预期的一个结果。WebDefend通过策略的设置,完全可以防范此类泄密事件的发生。

- WebDefend特色三:虚拟补丁

当一个web应用的弱点被发现, 通常情况下,需要平均三个月的时间去修复, 测试再上线. ,为了确保漏洞或弱点在程序或系统排查和修复期间不被骇客利用, WebDefend提供虚拟补丁的功能, 通过对用户访问行为的校正,实时对web应用进行保护.真正杜绝zero-day Attack. 。

- WebDefend特色四:监控web应用程序的性能和完整性

web应用程序的性能和完整性是确保良好用户体验的另外一个需要足够重视的因素,毕竟web应用是为了“应用”。WebDefend对性能的监控可以帮助我们及时找出瓶颈. 另外, 它对完整性的检查也可以保障应用在我们预期之内,从而起到防止非法的文件引用。

④培训课程:怎么样写抗攻击的代码

这个课程是由Trustwave根据web应用可利用的弱点和漏洞,结合业内认可的最佳实践做法,由具备代码能力和渗透经验的安全专家,针对客户的实际应用,提供以防范攻击、保护敏感数据为目的的代码级别的培训。

是什么让Trustwave提供与众不同的覆盖web应用整个生命周期的解决方案?首先,Trustwave是业内领先的应需而供的数据安全和银行支付卡领域合规性管理方案供应商,业务遍及全球。其次,Trustwave有一个近百人的专门从事安全研究的实验室SpiderLabs,该部门不从事具体产品的开发,仅仅围绕安全这个中心做研究。在他们的驱动下,各产品线NAC(network access control)、SIEM(security information and event management)及WAF(web application firewall)更能贴近用户的需求,面对威胁应付自如。最后,Trustwave不但在传统的围绕PCI DSS(Payment Card Industry Data Security Standards)和ISO27002等规范服务的过程中积累了广泛的客户群体,赢得了大量金融行业的客户,并在今年来把自身的专利技术和产品也广泛应用到了财富500强及中小企业中,。这些客户群体让我们始终听到用户的声音,并为满足他们的需求而不断研究, 提升。

注释:Sophia为Trustwave公司的北亚业务总监

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

作者

相关推荐

-

安全11月谈:Web安全实用技巧集

在安全11月最受读者关注的技巧中,着重探讨了为保护Web安全,企业安全团队所需关注的点和可实施的措施,包括URL过滤的最佳实践、部署Web应用防火墙等,希望对读者能有所帮助。

-

为什么要部署Web应用防火墙?

大型的Web应用易受多种攻击,如SQL注入和跨站脚本攻击漏洞等,为保护Web应用程序,建议企业利用Web应用防火墙……

-

当我们谈Web应用安全的时候 主要谈哪些(下)

在本文中,主要介绍了业界几个需要被着重考虑的Web应用程序的安全问题:SQL注入、表格和脚本以及Cookies和会话管理。

-

当我们谈Web应用安全的时候 主要谈哪些(上)

在本文中,主要探讨Web应用程序的安全性,主要包括漏洞攻击者如何利用不安全的Web应用程序来危害整个服务器或者破坏一个网站、以及开发人员如何避免引入这些漏洞。