德国G Data(歌德塔)杀毒软件,安全实验室最近截获一个病毒样本,此病毒作者利用僵尸网络,利用匿名服务,隐藏命令与控制服务器(C&C服务器)和被感染电脑之间的通信。G Data安全实验室发现, 这是一种新的方式,在未来将可能更难找到C&C服务器主机。

攻击者如何使用Tor网络?

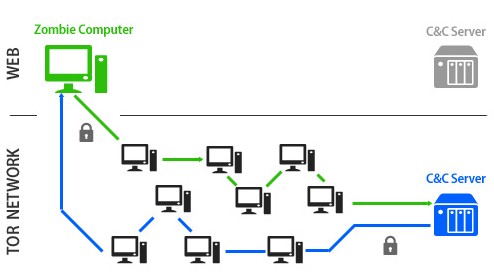

以前当攻击者获取被感染电脑(僵尸)的控制后,都是通过直接链接到C&C服务器或者通过P2P的结构进行通讯。它可能进行DDos攻击, 发送垃圾邮件等常规的恶意行为。但这样直接连接或者通过P2P方式的僵尸主控机,存在一个很大的风险,就是比如容易找到。而通过使用Tor网络,使得以后将更难找到攻击主机。

图1:攻击者使用Tor匿名网络控制被劫持的计算机的优势。

什么是Tor网络?

Tor专门防范流量过滤、嗅探分析,让用户免受其害。Tor在由“onion routers”(洋葱)组成的表层网(overlay network)上进行通信,可以实现匿名对外连接、匿名隐藏服务。

什么是僵尸网络?

僵尸网络 Botnet 是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。 攻击者通过各种途径传播僵尸程序感染互联网上的大量主机,而被感染的主机将通过一个控制信道接收攻击者的指令,组成一个僵尸网络。

图2:以往C&C服务器和僵尸电脑之间是直接通信的。

扩展阅读:

G Data(中文名:歌德塔)是全球知名杀毒软件品牌,公司于1985年在德国成立。作为顶级网络安全产品服务提供商,二十多年来,在产品研发方面,一直保持着严谨的作风。凭借双引擎扫描技术及邮件爆发护盾技术,GDATA对病毒侦测率高达99.9%,获得包括VB100、AVC等众多杀毒软件行业领域的国际奖项。目前产品已经在全世界90多个国家销售。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

RSAC 2017:IoT安全威胁登话题榜首

在物联网设备近年来被攻击者滥用后,物联网安全在2017年RSA大会上的话题列表中位列榜首,而安全专家担心的远不止于此……

-

对付僵尸网络?这两大策略要get住

最近,安全博主Brian Krebs的网站遭受了历史上最强大的一次DDoS攻击,经证实,由路由器、安全摄像机(监控摄像机)、打印机、数字视频记录机(DVR)构成的大规模僵尸网络是发动此攻击的罪魁祸首……

-

2017:更多IoT攻击堆高数据泄露事故

不断叠高的数字让企业对这类事故似乎变得有些麻木,实际上这是非常危险的。在新一年,由IoT攻击带来的数据泄露事故或成为最大的安全问题。而目前,企业仍未做好应对威胁形势的准备……

-

日进300万美元!广告欺诈活动Methbot猖獗到极点

据最新报告显示,通过生成大量虚假视频广告,大规模网络犯罪行动Methbot每天赚取数百万美元。