邮件系统是企业单位最经常使用的网络应用之一。邮件系统中一般有客户的关键信息,一旦邮件系统瘫痪或被黑客掌控,那么就会给企业带来重大损失。本文两个案例都是针对邮件服务器的攻击案例,希望通过这些实际网络案例给大家有所帮助。

案例环境

某大型保险公司,邮件系统是该单位使用最为频繁的系统之一。该单位邮件系统分为两种:WEB登录和标准的SMTP POP3协议收发方式。科来回溯式分析服务器部署在数据中心的核心交换机上,通过span将DMZ区的所有服务器流量引入回溯服务器进行分析。

案例分析

一、针对邮件系统的暴力破解

某日上午,在进行分析时发现分公司的一些IP在进行针对邮件服务器的暴力破解攻击,发现后我们立即选择某一时段数据进行分析。首先,对“发tcp同步包”选项进行排名,发现IP 10.94.200.66的流量只有9.35MB但“tcp发送同步包”却排名第三位,达到了20592个。这种TCP会话很多,流量又特别小的IP通常比较异常。随后,我们选择下载分析该IP数据包,进行深入分析。下载该IP的通信数据后发现,该IP在某日上午对邮件服务器发起超过2万次TCP请求,而且密集时每秒能发送100多个TCP同步包。

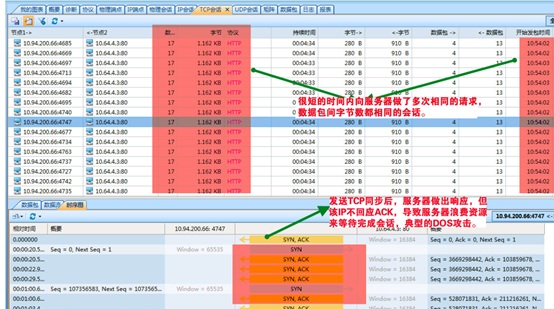

如图1所示,可看到IP10.94.200.66在很短时间内向mail服务器10.64.4.3做了多次重复的会话。从行为上来看,10.94.200.66在向mail服务器进行请求,但又始终不发送三次握手中最后的ACK数据包,这样导致它与服务器的TCP会话始终无法建立,而服务器为了等待200.66回送ACK会消耗一定的系统资源,这样高频率的不正常请求访问,就构成对mail服务器的DOS攻击。

图 1 DOS攻击行为的TCP会话

与此同时,200.66在与服务器建立的成功会话中也是较大异常的,通过“HTTP日志”分析我们可以发现以下不正常现象— 200.66每次访问的URL是相同的,且每秒多达10次以上访问,从该频率来看不是人为访问,而是病毒程序自动访问导致。分析这个URL,发现打开后是mail服务器的WEB登录界面,因此我们可以认为这种行为应该是在进行密码尝试。

通过以上针对mail服务器的分析我们发现,网络中存在很多针对mail服务器的不正常会话,这些会话对mail服务器形成攻击,以DOS和用户名密码的猜测居多,属于渗透攻击。这些攻击猜测行为一旦取得真实的用户名和密码,危害极大。

建议加强mail服务器的防护,并对攻击者强制杀毒,在防火墙上做一些TCP会话的强制会话时间限制。(例如:在防火墙上做策略,使mail每次TCP会话空闲时间不超过2秒,如果2秒得不到ACK回应则重置会话)

二、邮件蠕虫攻击

通过以上分析我们发现网络中的邮件服务器状况不安全。那么还有没有其他问题呢?

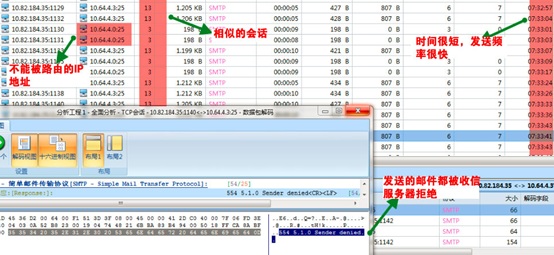

我们在某单位选择上午9-10点之间的数据(该单位9点上班,邮件系统比较繁忙)进行采样分析。然后选择网络应用中的SMTP进行挖掘分析,在查看会话时我们发现IP10.82.184.35的会话数很多,近1小时内该IP的SMTP会话到达数百个,属于明显的异常现象。于是我们选择将该IP上午9-12点的数据包全部下载进行分析。

首先我们打开“tcp会话”发现最多的是10.82.184.35和mail服务器10.64.4.3之间的13个数据包的会话。如下图所示:

图 2 邮件蠕虫的TCP会话

且该IP还向10.64.4.0发起请求,但显然这种IP是不会存在的,所以只有三次SYN包,但没有任何回应。该IP在1分钟内就能发送近10封内容相差不多的邮件,而且这种邮件收信者多是比较大的门户网站。

该主机在一上午时间内发送了超过2000封类似的邮件,而这么高频率的发送显然不是人工所为。这种情况应是该主机中了僵尸程序,然后僵尸程序自动向其他网站发送大量的垃圾邮件所致。建议对该主机进行杀毒后再接入网络。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

科来网络回溯分析系统V4.1正式发布

科来软件正式发布了—科来网络回溯分析系统V4.1,新增四大功能亮点。目的在于进一步帮助企业网络运维管理者精细网络管理,构建可视化的网络系统。