一份来自CNCERT的数据显示,2013年上半年,中国被木马和僵尸网络控制的主机数量达693万余台,较去年同期下降16.0%,这个数字虽然比去年有大幅度下降,但依然非常惊人。2013年8月25日凌晨,由于僵尸网络制造出的海量DNS请求流量阻塞了服务器主干链路,导致中国境内的.cn域名访问中断长达数小时……

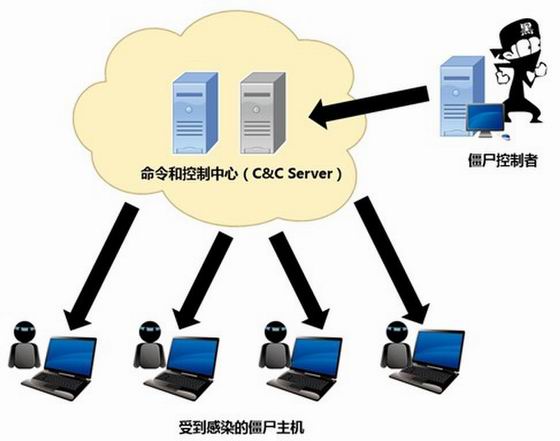

根据研究机构的的定义,僵尸网络(Botnet)是指采用一种或多种传播手段,将大量主机感染bot程序(僵尸程序)病毒,从而在控制者和被感染主机之间所形成的一个可一对多控制的网络。攻击者通过各种途径传播僵尸程序感染互联网上的大量主机,而被感染的主机将通过一个控制信道接收攻击者的指令,组成一个僵尸网络。之所以用僵尸网络这个名字,是为了更形象的让人们认识到这类危害的特点:众多的计算机在不知不觉中如同中国古老传说中的僵尸群一样被人驱赶和指挥着,成为被人利用的一种工具。

僵尸网络结构示意图

作为当今黑客发动大规模攻击所最惯用的攻击平台,僵尸网络为何如此受到黑客的青睐?由于传播途径广泛,感染面积大,使得制造一个僵尸网络的成本极低,但攻击能量却极大。早有调查显示,僵尸网络作为一种攻击资源,在国内外均有地下黑客组织依靠僵尸主机出租而获利。

此外必须强调,在数据、信息尤为宝贵的今天,受控的僵尸主机在安全事件中的角色还远不只是DDoS攻击制造者。今年9月,俄罗斯宣布倒毁一名为Festi的僵尸网络,该僵尸网络一度发送了全球垃圾邮件流量的三分之一,更为严重的是,由于僵尸主机能够被极为隐蔽信令所控制,在当前已经成为黑客进行APT攻击、挖掘有价值信息的有力工具。

僵尸网络的形成

僵尸网络的危害如此巨大,但由于采用了隐蔽和加密的通道进行通信和控制,要真正防御僵尸网络并非易事。让我们首先分析一下僵尸网络从形成到完成攻击的过程:

1) 传播阶段

形成一个僵尸网络,首先要将僵尸程序植入大量计算机中,这就是我们所说的传播阶段。在此过程中,黑客往往会通过漏洞攻击、病毒邮件、恶意链接、文件传送等手段,将恶意的僵尸程序传输至目标计算机上,并运行该恶意程序。

2) 加入阶段

随后,运行了僵尸程序的计算机通过隐蔽性极强的协议通道主动与僵尸网络的服务器建立联系,加入僵尸网络,并等待命令控制服务器(C&C Server)的进一步指令,至此一个真正的僵尸主机已经形成。

3) 攻击阶段

当黑客开始发动攻击时,黑客计算机直接控制命令控制服务器(C&C Server)向大量僵尸主机发送指令,以隐蔽的形式控制僵尸主机执行指定的攻击动作。

僵尸网络的防御思路

从以上的运作原理分析,我们大体上可以把僵尸网络形成的阶段归纳为受控前和受控后。因此,对于僵尸网络的防范可从受控前后以及发动攻击等几方面入手,即在受控前尽可能的避免主机被感染、植入僵尸程序,一旦僵尸主机形成并受到控制,尽可能切断僵尸主机与命令控制服务器(C&C Server)的通信,当僵尸主机受控发送攻击流量时,及时拦截攻击流量。

尽管业界公认,对于僵尸网络的防御需要从网络、主机等多个层面同时进行,但由于僵尸网络的形成蕴含着大量的恶意程序、指令的交互,在网络边界对僵尸程序植入、僵尸网络通信及僵尸主机攻击的流量进行阻断,无疑是最为有效和合理的方式。在此方面,网康下一代防火墙已经形成了一套完整的僵尸网络防护解决方案。

1) 传播阶段避免病从口入

俗话说,病从口入,为了阻断内网用户主动接收来自安全边界以外的僵尸程序,我们应首先制定严格的访问控制策略,尽可能的阻断与正常业务无关的文件传输行为以及不相关文件类型的传输。当然,我们不能排除黑客通过网络钓鱼、系统漏洞等引诱用户主动访问、下载僵尸程序,为此需对内网用户访问外网的链接、文件等进行深入的安全检查。

由于网康下一代防火墙完全基于应用层构建安全,因此具备了识别应用和内容的能力,这意味着设备可以在有效识别文件传输流量及传输文件类型的基础上执行细粒度的文件传输控制,严格限制非正常的文件传输行为。同时,网康下一代防火墙将URL过滤、病毒防护、漏洞及恶意软件防御等威胁检测手段有机融合在一体化的检测引擎中,可以在用户访问恶意链接、下载病毒文件、恶意软件或黑客利用漏洞进行入侵时,及时识别并拦截恶意行为,以上几点能够有效降低病从口入的风险。

2) 加入阶段切断隐蔽通信

一旦僵尸程序突破了安全设备的检测被植入到主机,主机将开始主动与僵尸网络的控制命令服务器(C&C Server)进行通信,由于此类通信常采用IRC、SSL等加密协议,因此隐蔽性极强,在此阶段最有效的方式是抑制控制信道的建立、阻断控制信令的传输。

网康下一代防火墙可导入由第三方机构维护的动态IP黑名单,通过这样的特性,可首先将明显的与僵尸网络通信的流量过滤掉。对于采用SSL协议加密的信令通道,设备可执行SSL解密,进而使用IPS引擎对明文传输流量中的恶意代码进行检测,一旦发现僵尸控制信令将及时进行拦截。

3) 攻击阶段发现行为异常

当然,我们不排除仍有大量僵尸程序采用非标的加密算法维护信令通道,依靠当前的技术条件,我们很难对通道传输内容进行解密,对于这样的流量,只有通过其行为特征的判别才能识别出可疑的僵尸主机。

网康下一代防火墙所强调的的主动防御功能在此时将发挥作用,由于下一代防火墙具备了行为模型的建立和分析能力,因此我们可以首先对全网行为数据进行收集,在此基础上执行行为模型的大数据挖掘,根据僵尸主机常见的行为特征,发现网络内的可疑主机。例如下图所示,若网络中发现异常的IRC流量、或僵尸网络指令传输,则有可能是僵尸主机正在通过隐蔽通道与僵尸网络通信,若僵尸主机频繁访问恶意网址、动态域名、执行扫描探查或DDoS攻击,则有可能僵尸主机已经开始进行攻击。对于这样的情况,设备可以自动的将可疑用户、IP在日志界面中呈现出来,直接阻断可疑连接或交由管理者进行人工分析和干预。

此外,不得不说,网康下一代防火墙直观的可视化界面和边界的数据钻取功能,同样是发现僵尸主机的有力工具,通过可视化界面呈现出的智能分析结果,可帮助网络管理者轻松发现网络中的异常流量,进而依靠便捷的数据钻取能力,通过鼠标一系列的点击,钻取到具体的流量信息以供管理者判断。

综合以上,网康下一代防火墙的一体化的多威胁检测引擎,可分别在僵尸网络的传播阶段、加入阶段和控制阶段有效防御僵尸程序感染、切断控制通道并拦截攻击行为,通过多种防御手段,实现完整的僵尸网络防御。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

RSAC 2017:IoT安全威胁登话题榜首

在物联网设备近年来被攻击者滥用后,物联网安全在2017年RSA大会上的话题列表中位列榜首,而安全专家担心的远不止于此……

-

对付僵尸网络?这两大策略要get住

最近,安全博主Brian Krebs的网站遭受了历史上最强大的一次DDoS攻击,经证实,由路由器、安全摄像机(监控摄像机)、打印机、数字视频记录机(DVR)构成的大规模僵尸网络是发动此攻击的罪魁祸首……

-

2017:更多IoT攻击堆高数据泄露事故

不断叠高的数字让企业对这类事故似乎变得有些麻木,实际上这是非常危险的。在新一年,由IoT攻击带来的数据泄露事故或成为最大的安全问题。而目前,企业仍未做好应对威胁形势的准备……

-

日进300万美元!广告欺诈活动Methbot猖獗到极点

据最新报告显示,通过生成大量虚假视频广告,大规模网络犯罪行动Methbot每天赚取数百万美元。