在过去一段时间里,在Websense ThreatSeeker智能云的帮助下,Websense安全实验室成功收集到一系列记录数据,这些数据显示了当前Java最新版本的使用情况以及Java用户所面临的安全风险。Websense安全专家就Java版本的使用情况进行了研究后发现,几乎有93%的用户并未将Java升级到最新版本,尽管用户遇到的是十分常见的漏洞利用代码,但依然很容易遭受攻击。

自4月16日Oracle发布Java重要补丁更新以来,Websense安全专家注意到,企业迟迟未将最新补丁(Version 7 Update 21)更新到系统环境中。

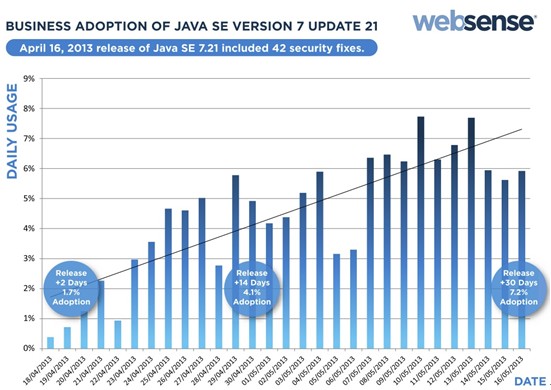

·该补丁发布2天之后,仅有不到2%的用户将其安装到了系统中。

·经历整整一周之后,最新版本Java的平均使用率仍不足3%。

·最新版本Java发布2周之后,用户使用率有所上升,略高于4%。

·发布1个月之后,使用最新版本的Java进行实时Web请求的数量也只是在7%左右。

如上图所示,尽管最新版本Java已经发布了一个月,但仍有92.8%的用户依然容易受到Java漏洞的攻击。2013年4月发布的Java重要补丁更新中包含42个新的安全修复程序,其中有39个修复程序无需验证即可远程使用。为了形象说明这39个远程执行漏洞的危害,Metasploit于2013年4月20日发布了一个可以利用CVE-2013-2423漏洞的模块。Websense安全专家观察到了这一纳入漏洞利用工具包中的特定漏洞利用代码以及它的广泛使用。不仅如此,Websense安全专家们也十分留意被披露的漏洞对Java SE 7及升级版本的影响。

让Websense安全专家欣慰的是,升级补丁的高峰时期是在其发布后的第二周,尽管更新速度很慢,但却一直在进行。可见,不论是通过口耳相传还是作为Java自动更新程序通知用户,伴随着可用补丁消息的广泛传播,仍有很多企业倾向于将这个补丁更新到系统中。

Java攻击日益肆虐,漏洞利用工具包也复杂多变,如果补丁更新没有跟上,企业将如何有效阻止此类Java攻击呢?打补丁是最明智的选择。日前,Oracle公司再次发布了Java SE的重要补丁更新。如果您是未申请可用补丁的93%的用户中的一员,Websense强烈建议您尽快升级打补丁。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

Java漏洞成系统薄弱点 企业该如何应对?

基于Java的零日漏洞仍在不断更新,企业应加强对Java威胁的零日意识,以更好地面对当前IT基础架构中存在的Java挑战。

-

Bit9报告发现大量“严重”Java漏洞

Java在企业环境非常普遍,企业通常没有删除旧版本,这增加了威胁攻击面,企业如何能够降低Java漏洞利用的风险?

-

Oracle发布计划外补丁——修复50个Java漏洞

近日Oracle提前2周时间发布了一个重要的Java SE补丁。按照此次更新附带的公告,在补丁修复的50个漏洞中,有49个漏洞可以被远程攻击。

-

Java 7 Update 11更新后仍有重大Java漏洞

安全研究公司Security Explorations上周五宣布,已向Oracle提交了两个新的Java漏洞以及概念证明代码,这表明在上周的修补后Java中仍然存在重大安全问题。