随着订购者对智能移动设备和多媒体容量的欲求不满,移动网络运营商们在网络移动流量中看到了巨大的发展商机。在赢得可喜业绩的同时,移动网络运营商们为了提高消费者的体验质量,在维持移动网络和服务的可用性及性能上还是遇到了不断出现的挑战。问题若得不到很好的解决,将影响服务水平协议的信誉评级,使品牌受损,并导致客户流失,所有这些都将威胁到公司从上至下的每个业务环节。因此,移动网络运营商们必须给出恰当的解决方案,主动认识到威胁其移动网络基础设施和服务可用性及性能的流量模式。

一、针对移动网络的恶意威胁

随着移动设备无线接入互联网开始,黑客自然而然地就将其视为可以轻易发动入侵的绝好机会。一般而言,这一不正当的入侵行为有两大影响:

终端用户移动设备:短信费欺诈、短信网络钓鱼、移动恶意软件,都是不法分子如何利用最新的移动设备(如智能手机、平板电脑)或终端用户自身来引诱受害者进入假网站或购买假服务的欺诈手段,从而获取不法经济利益。

移动网络运营商的基础设施和服务:DDoS

攻击能对目标基础设施造成直接影响,仅由于流量或会议负荷增加就对基础设施和有效容量造成影响。DDoS攻击会危害网络性能、影响许多订购者的服务、有损品牌声誉甚至造成客户流失。

在移动网络中,DDoS攻击来源于互联网或移动服务用户:

来源于互联网:这类攻击已经持续很多年了。比如,由上千台盗用私人电脑组成的僵尸网络能对移动网络基础设施发动DDoS攻击。这类攻击会影响防火墙的状态表、包括域名系统基础设施、网络门户网站等在内的移动网络数据中心中,运行的服务的可用性。

来源于移动用户设备:移动网络运营商在其移动网络就开始受到来自其订购者或设备的威胁。随着应用商店和移动应用的发展,许多并没有采取任何安全监管或管控措施,连接到移动网络的盗用设备(如智能手机、平板电脑、M2M、使用3G软件的笔记本)正加入僵尸网络并从移动网络的无线端发动DDoS服务攻击。这类威胁要浪费共享的无线接入网络基础设施的珍贵无线电频谱和容量,并影响整个网络性能。

二、针对移动网络的非恶意威胁

并非针对移动网络、服务性能和可用性的威胁在本质上都是恶意的。移动应用软件就是大量移动数据通信持续增加的原因。移动网络运营商们对其订购者要安装和使用的移动应用几乎不加控制。更糟糕的是,许多移动应用尤其是在场景恢复的时候,并未考虑它们与之通信的网络运营方式和传统固网IP网络的运营不同。

当数百万订购者使用的大众化移动应用遭遇维修或发生问题时,这将导致诸多的主要问题。比如,当某个社会媒体应用(即核心通信服务器)的关键组件接入不了时,会造成订购者设备或服务器开始重试或恢复程序,可能触发巨大的移动数据和控制平面流量高峰。这样的流量风暴,虽然本质上没有恶意性,但由于其影响的不只是该特定应用的用户而是所有的移动订购者,表面上和行为上都像是针对移动网络发起的DDoS攻击。

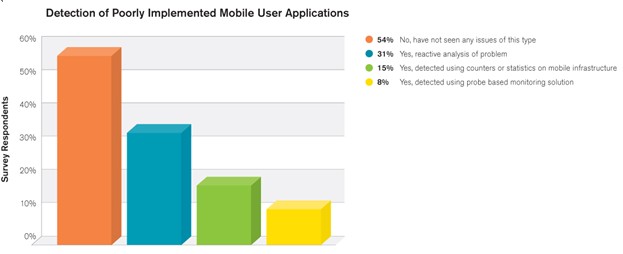

Arbor Networks第八年度全球基础设施安全报告是基于全球250家网络运营商和服务提供方的调查数据而完成的,包括参与调查的移动网络运营商受到过的恶意和非恶意威胁证据。遭受过与不良表现应用有关的非恶意性事件的运营商们大多数针对审查和减轻事件影响坚持反动立场,超过30%的运营商表示,他们不得不对该问题作出反应,进行分析。

这是一次不成功的统计,但却是基于消费者宽带业务模式的直接结果,移动供应商在这一模式下运营。各个订购者给供应商带来的收入较小,每次订购者呼入供应商服务台时,这一收入在一定时间内就被成本所抵消。人们在采取合适措施以减少订购者呼入次数方面上兴趣不大;所以,这是不怎么有积极效果的方法。如果当攻击影响到移动网络自身时,这一模式很可能会发生改变。

三、移动网络威胁有多严重?

这些威胁的发生对移动网络及其提供的服务产生影响的轶事证据不胜枚举。今年的全球基础设施安全报告数据高度关注于移动网络所受的威胁:

·34%:由于安全事故的发生,遭受了消费者可见的储运损耗,比前一年增加64%

·57%:无法得知订购者设备在其网络中参与僵尸网络或其他恶意活动的比例

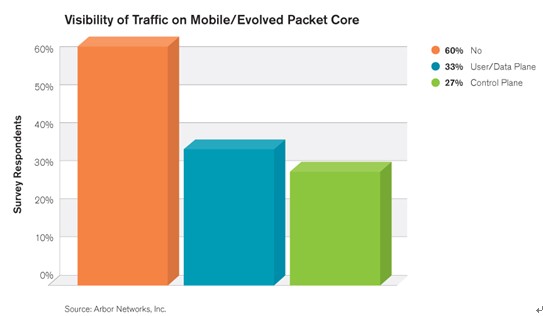

·60%:看不到在数据分组核心网流量,导致无法防止或控制的无形威胁

·45%:无法得知DDoS攻击是否针对其互联网Gi基础设施

·28%:发现到了针对其无线网络的DDoS攻击,虽然有25%不知道此类攻击是否由缺乏可见性而引起

·16%:报告了来自订购者的向外攻击流量,但25%不能确定订购者是否因缺乏可见性而发起攻击

根据上文全球基础设施安全报告的说明,移动网络运营商们今天面临的一个大因素就是可见性的缺乏和主动性的整体缺乏。百分之六十的移动运营商缺乏移动或升级数据分组核心网流量的可见性。

结论:

这些运营商所受的风险十分明显。无形的威胁无法提前防止或控制。在那些能看见移动数据分组核心网流量的运营商中,大多数采用移动基础设施自带的计数器和统计数据,三分之一的运营商采用供应方提供的探针监控方案解决这一问题。其他运营商采用第三方探针或流量监控设备来测算流量。

现在的许多移动设备有了双核的中央处理器、千兆字节的记忆芯片和高速无线界面后,与某些笔记本电脑功能一样强大。移动空间的恶意软件问题十分实际,大规模的恶意软件行动(有上千台的参与设备)会对无线基础设施资源造成毁灭性影响。考虑到移动技术的升级速度和对移动网络越来越大的依赖性,移动运营商正在升级基础设施以保持竞争优势。同时,他们还应采取威胁监测和监控方案来保护自身和消费者的安全。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

未来企业数据安全威胁及保护措施

Raluca Ada Popa是加州大学伯克利分校电子工程和计算机科学系助理教授,也是该学院RISELab的联 […]

-

2017年网络安全四个预测

分析过去的网络威胁数据,查找可用以帮助客户更好地应对未来网络威胁的趋势和方法,是很有益的。在过去的一年中,有一些安全趋势是很明显的,我们可以用来为新的一年提供指南和策略。

-

如何处理网络基础设施的带外管理?

前不久,美国计算机紧急预备小组联手美国国土安全部向网络安全专业人员发布了国家网络安全感知系统建议,其中包含6个建议方法以缓解对网络基础设施设备的威胁,包括带外管理……

-

矛与盾的悖论:加密 or 削弱加密?

美总统奥巴马发表全国讲话时呼吁要“让恐怖分子更难使用加密技术来逃避法律制裁”,而在政府呼吁削弱加密技术与增强加密技术以保护个人数据之间普遍存在争论……