差不多两年前,Radware安全专家就曾提出过这样一个问题:攻击的规模是否真的很重要?而现在正是需要重新审视这一问题并且留心网络犯罪所发生的各种变化的时候了。

2012年的热门话题是企业需要为应对大规模攻击做好充分准备。2013年针对Spamhaus的攻击支持了这一说法。Spamhaus是一个致力于对抗垃圾邮件的国际性非营利组织,针对Spamhaus发起的DDoS攻击是互联网历史上公认的最大的攻击之一,攻击流量高达300 Gbps。这一大规模的攻击改变了关于网络威胁的观点。就像人们通常对金融债务有所保留那样,当债务合理时,这是个人问题,而当债务非常庞大时,这就是所有人的问题了。而针对Spamhaus发起的攻击规模如此之大,甚至威胁到了互联网基础架构的完整性,这就成了所有人都必须面对的问题。

攻击者进行伪装

在几乎所有的DDoS攻击案例中,受害者的网络基础架构都用来处理海量流量,而未能保护应用可用性。为了更好的理解这是如何发生的,Radware安全专家建议企业安全人员了解一下过去两年间网络犯罪发生了哪些变化又出现了哪些新手段。

Web隐蔽攻击

攻击者了解到多数缓解工具都在使用IP地址黑名单来拦截基于僵尸网络的攻击。通过利用动态IP地址发起攻击,或是使用代理服务器、CDN、匿名或加密通信来规避检测,攻击者可以绕过黑名单这一防御机制。

Web隐蔽攻击使用了一组DoS/DDoS攻击方法,其中包括暴力破解(如:攻击登录页面)、文件上传侵扰、SSL加密应用攻击等。

以登录页面攻击为例,尽管攻击频率有所增加,但仍没有得到媒体太多关注。登录页面攻击暴露了企业中的薄弱环节。企业在网络安全上进行投资,用以保护Web服务器和应用;同时,他们也开展了按需容量分配计划,以解决突发的流量增长;然而,这并不能很好地保护登录服务器。攻击者可以发起容量相对较低的登录请求,阻止合法用户服务,并成功入侵登录服务器。

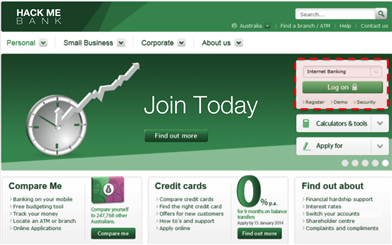

图1:基于SSL的登录页面攻击破坏性极强,可以规避检测并滥用登录服务器的有限资源

攻击者可以避开CDN防护措施

内容分发市场一直在进行拓展。在媒体公司、内容聚集者等内容提供商广泛采用内容分发网络(CDN)解决方案的同时,其它垂直市场也开始将CDN用做内容缓存机制,以提供更好的用户体验。缓存卸载机制是CDN解决方案的核心,黑客们通过请求动态内容,成功战胜了这一强大的缓存卸载机制。利用此方法,攻击者创建了可以躲避CDN检测的攻击工具,并对数据中心的应用服务器进行饱和攻击。

图2:通过请求动态内容,攻击者可以绕过CDN防护措施

资料来源:Radware 2013年全球应用及网络安全报告。

无论是否做好准备,企业都必须改变自己的方式,因为DoS/DDoS攻击成为了攻击的首选武器。这些攻击的严重程度和复杂性都在有规律地增加,因此如果企业在寻求更多的信息帮助企业检测、缓解攻击并赢得这次战争,Radware安全专家建议企业下载Radware发布的2013年全球应用及网络安全报告。无论是了解攻击者如何躲避新的缓解工具,还是获取DoS/DDoS攻击防护措施的特征信息,该报告都称得上是一份绝佳的参考资料。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国

相关推荐

-

企业有望通过安全分析来应对网络威胁

几十年以来,安全领域已经发生了巨大变化。企业不仅需要保护办公室资产和股票等有形资产,同时,随着企业越来越依靠技 […]

-

雅虎数据泄露事故黑客认罪

雅虎数据泄露事故涉及30亿用户帐户,该泄露事故背后共有四名攻击者,Karim Baratov只是其中一名……

-

网络犯罪呈“三化”趋势,如何有效治理?

近年来网络犯罪逐渐呈现出产业化、专业化、跨区域化的趋势,业已经成为全国乃至全世界范围内的一大社会顽疾。那么针对这一复杂的问题,如何能够有效治理?

-

网络犯罪猖獗:74%的中国企业因网络攻击造成经济损失

日前,安全公司Palo Alto Networks发布有关网络安全的最新一项调查报告《亚太地区网络安全状况调查报告》,该报告显示,86%的中国受访者表示网络攻击变得越来越复杂……