案例背景

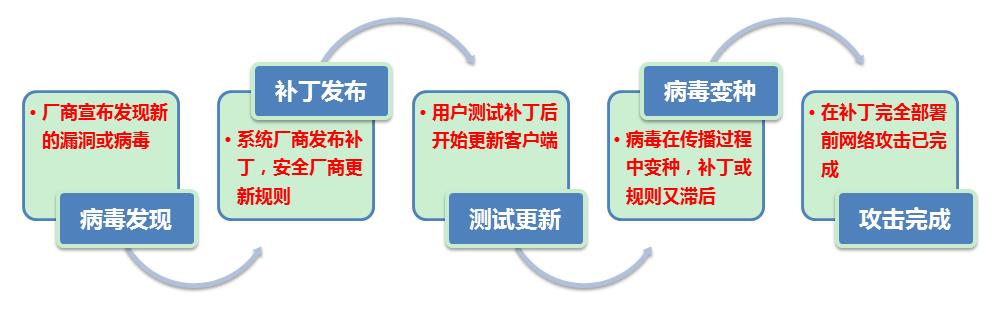

当前,大部分的网络都是通过防病毒软件、防毒墙等对网络病毒、恶意代码进行发现或处理,通常处理情况如下:

系统补丁或病毒库通常都会落后于病毒产生的时间,且补丁或库文件在通过网络更新的时候也存在感染的风险,现在病毒的变种速度又非常快,而且会采用相应的新技术,如免杀技术、禁止杀软运行、内核驱动等。可传统的技术手段已经落后于当前病毒、恶意代码的技术,且传统手段对未知的蠕虫病毒毫无办法,经过实践发现,通过网络行为分析手段则可以有效的发现未知蠕虫病毒、恶意代码等异常行为。

网络分析技术通过旁路方式(科来网络回溯分析系统)捕获分析网络里传输的底层数据包,全面展现数据链路层到应用层的信息,并提供丰富的关键参数,是记录、分析、发现蠕虫攻击的最佳手段。

蠕虫病毒原理

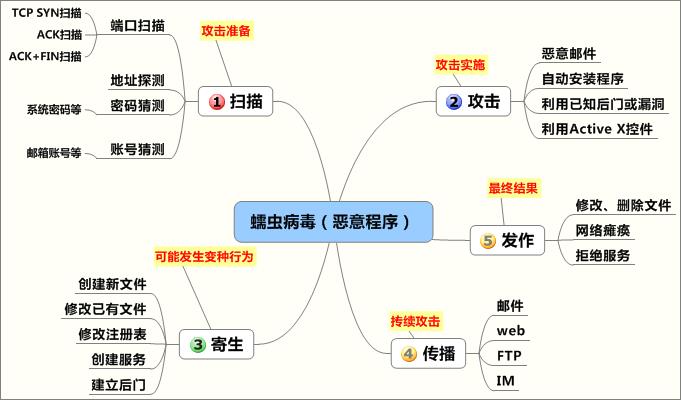

根据蠕虫病毒的原理和特性,其通常具有“扫描、攻击、寄生、传播、发作”等几大功能,每一个功能模块具有不同的功能,如下图所示:

可以看出,蠕虫病毒在扫描、传播、发作等过程中,将产生大量的网络行为,根据实际分析,当终端感染蠕虫病毒后,其通讯行为通常具有以下特征:

- 网络层(IP端点):同大量的主机进行会话,即IP会话很多,且每个会话的流量很少;大多是发送数据包,且数据包较小。

- 传输层(UDP、TCP会话):产生大量的TCP、或UDP会话,会话特征类似(包括会话时间、收发数据包个数、流量等);会话端口也有相应的特征,如采用连续端口、固定端口和随机端口进行通讯;发现的TCP SYN包,大部份没有响应或拒绝。

- 应用层:应用流量激增,会话数增多,通讯内容类似,比较典型的是邮件蠕虫。

分析案例

1、未知邮件蠕虫分析

在一次流量巡检中,偶然发现单位的邮件流量异常,即晚上10点以后,网络里出现大量的STMP流量。提取SMTP数据,进行深度分析,发现大量的SMTP的会话特征基本相同,会话频率高,且每个会话的数据包在27-35之间。通过日志分析发现内网IP XX.77.42最快时每秒钟发送一份邮件,而邮件的大小和收件人都是QQ邮箱。查看该IP发送的内容可以发现明显的广告推广内容。内容是推广“天猫”商城。而且多达近万封的邮件内容几乎完全一样,定位该IP,找出发送邮件的进程,并进行深度处理,发现了相应的蠕虫程序,网络恢复正常。

分析小结:

蠕虫发展越来越智能,攻击和利用网络的时间设置为错开上班时间,这样不会对网络和PC使用者造成明显的影响,因此更加的隐蔽,该IP在晚上10点后发送大量邮件,看似是正常的网络行为,但通过行为分析后,可以确定是明显的蠕虫病毒。

2、CIFS蠕虫分析

CIFS协议主要用于Windows主机之间进行文件共享,通常采用445端口通讯,但该端口给我们带来方便的同时,也带来了很多风险,如硬盘被偷偷共享等,下面就是一起利用445端口传染蠕虫病毒的案例。

在流量巡检中,对网络中的CIFS应用数据进行了重点分析,发现大部分IP的TCP同步发收比严重失衡。(正常情况下,TCP同步发收比应该是1:1的状态)

定位到其中一个IP地址172.17.236.205,通过TCP会话视图发现此IP不断尝试和61.139.8.101等多个IP建立TCP会话,这是典型的端口扫描行为:攻击者对每台主机发送至少3个TCP同步报文,其中大部分数据包总量为3的是主机不存在或未作响应;数据包为6的是主机对扫描者回应了TCP重置,表示攻击者访问的端口没有开放;而有几台主机与攻击者交换了几十个数据包,说明攻击者对这几台主机进行了深入的漏洞扫描。

从这些扫描会话的数据流还原视图中,可以明显看出IPC$连接请求,和命名管道的访问请求,可以看出这是针对Windows 2003 SP1以前版本“pipebrowser”命名管道漏洞的攻击尝试。

分析小结:

通常情况下,边界路由器、防火墙、IDS、防病毒软件等是对付蠕虫病毒的主要手段,而它们都是通过一些特征库进行检测,因此这些措施都只能对现有的策略或已知的蠕虫病毒进行响应。倘若蠕虫发生变种,病毒特征会发生改变,继续依靠特征库则无法准确检测。但是它的工作流程、网络行为是没有改变的,所有通过抓包分析,根据网络行为检测蠕虫病毒,是一种非常可行的解决办法。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国