案例背景

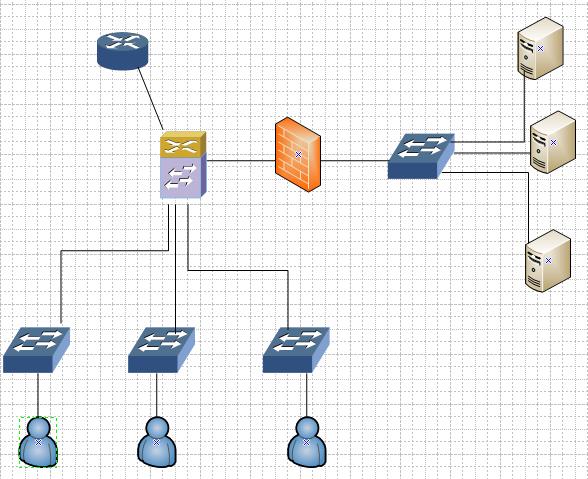

某人民法院,网络出口带宽是10兆,客户机大约200台,服务器15左右,拓扑图如下:

图 1

故障分析

由于是对内网分析,所以抓包点在核心层连接防火墙的网口,抓包时间1分钟。流量峰值达到32M,流量较大,但用户称网络正常,于是选择这段时间,并选择这段时间流量下载,首先查看概要视图,在1分钟的时间里信息诊断偏多。

首先,查看数据包的大小分布情况,发现传输字节数量大于1518字节占多数,说明当前网络中存在大量的数据传输。另外小于64字节的数据包也较多,说明网络可能存在扫描等现象。

其次,查看IP地址统计发现IP地址数很多,在内网中当前的IP地址数量远远超过实际的IP地址数。

最后,查看TCP统计,发现TCP的同步发送与TCP的同步确认发送比例将近7比1,根据分析经验网络中存在TCP泛洪。

如果网络中存在TCP泛洪,那么在诊断终会有TCP重复连接尝试,于是查看诊断统计,发现主要诊断事件是TCP重复的连接尝试。同时也验证了我们上面的猜测。于是查看TCP重复连接尝试诊断发生的主要地址和协议统计,发现网络中存在共享,推测是CIFS在作怪。

通过诊断发生地址进行进一步定位分析和通过协议定位分析的结果一样。

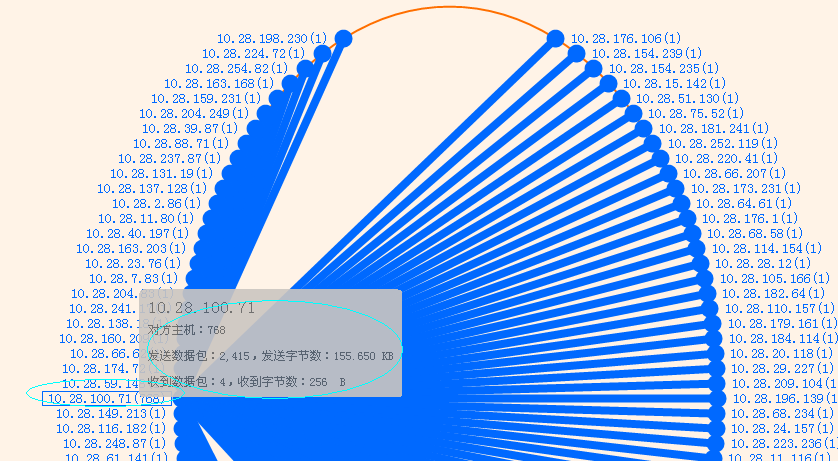

在诊断地址中进行定位查看IP会话,发现10.28.100.71这个地址只有发送没有接收。遂查看TCP会话情况,如下图:

图2

目的地址都是10.28.0.0 段,目标端口都是445,对每个目标地址扫描1-2次,端口是递增,报文都是小包,持续时间短暂。

随后查看矩阵如图:

图 3通过矩阵视图可以更加形象的展现10.28.100.71与768个主机通讯,而且接收包只有4个,很明显是在扫描这些主机。

最后进一步确认,查看数据包解码视图,可以发现TCP同步均为1。至此通过以上几点可以断定该主机中了CIFS蠕虫病毒。

网络中有2台主机都出现此情况,这样对核心交换机的性能会照成影响,同时会影响网络通讯,严重时可能出现网络瘫痪。针对上面这种情况,通过和网管沟通找到这2台主机,发现这两台主机因配置低没装杀毒软件而照成感染了蠕虫,最后对其断网查毒处理。

分析总结

对于CIFS共享式蠕虫病毒,定位到相应的主机,然后查看IP会话、TCP会话、矩阵以及数据包解码,只要满足如上所说的几点活动特性可以断定感染了蠕虫。为了起到防患于未然,最后建议网络管理员定期对没有安装杀毒软件的主机进行杀毒,当然其他的也要周期性的杀毒了。

我们一直都在努力坚持原创.......请不要一声不吭,就悄悄拿走。

我原创,你原创,我们的内容世界才会更加精彩!

【所有原创内容版权均属TechTarget,欢迎大家转发分享。但未经授权,严禁任何媒体(平面媒体、网络媒体、自媒体等)以及微信公众号复制、转载、摘编或以其他方式进行使用。】

微信公众号

TechTarget

官方微博

TechTarget中国